全新推出的 Tenable Cloud Security 無代理程式型評估與即時結果功能

Tenable 最新的雲端安全增強功能以全新的 100% API 導向掃描及零時差偵測功能,統一了雲端安全態勢與弱點管理。

請注意:關於下面所探討的功能,我們收到來自客戶極佳的回饋。 從搶先體驗版本發行後,我們根據客戶的需求做了許多重大的功能改良。Tenable 於 2022 年 10 月 14 日宣布適用於 AWS 具有即時結果的無代理程式型評估正式發行。

Tenable 多年來協助過數以千計的客戶掃描及管理他們的雲端基礎架構。我們在 2021 年和 2022 年過併購 Accurics 公司、Tenable.cs 的新產品發表以及與 Tenable.io 的整合,加速了雲端原生應用程式保護 (CNAPP) 功能。針對雲端安全,我們提供了一種獨特的方法,也就是將雲端安全態勢與弱點管理統一至一套解決方案當中。

今天,Tenable 宣布了新的雲端安全功能,不只反映出重大的技術進展,也提供客戶一個統一的方法來應對他們所有雲端與非雲端資產的雲端安全態勢與弱點管理工作。使用最新版本的 Tenable.cs,使用者可以將他們透過我們領先市場的解決方案套件早已習慣的能見度與弱點管理延伸至雲端。新功能包括:

- Tenable.cs 無代理程式型評估與 Tenable.cs 即時結果

- 強化的原則管理與報告功能

- 擴大的 DevOps / GitOps 涵蓋範圍

Tenable.cs 無代理程式型評估與 Tenable.cs 即時結果

賦予資安團隊利用持續且完整的雲端能見度來監視四處蔓延的攻擊破綻,對任何想要打造統一的雲端安全方案的企業來說,是非常重要的事。

Tenable.cs 無代理程式型評估和 Tenable.cs 即時結果能讓資安團隊快速又輕鬆地發現與評估他們所有的雲端資產。資料會透過即時掃描持續更新,由任何記錄下來的變更事件自動觸發。當新的弱點被我們領先業界的 Tenable Research 團隊新增至資料庫時,Tenable.cs 即時結果就能讓資安團隊查看該弱點是否存在於他們現有的資產庫中,而無需執行新的掃描工作。

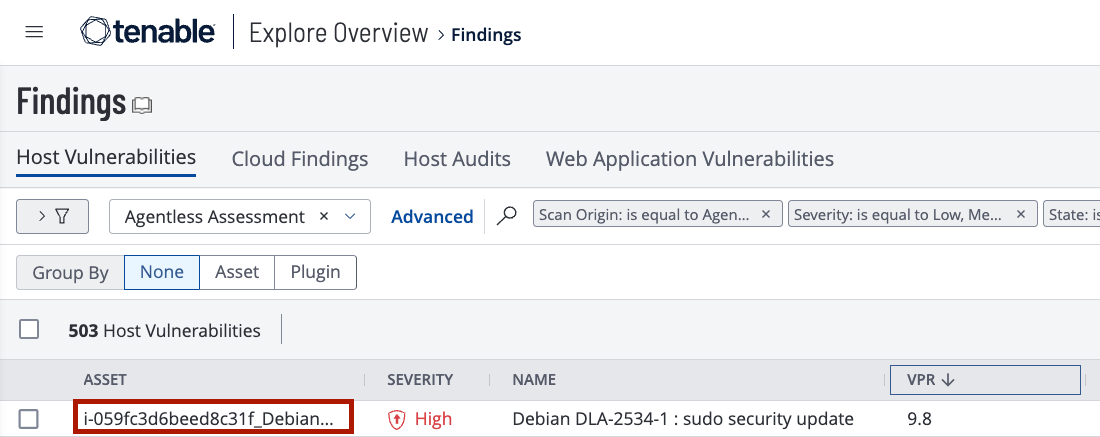

CVE 弱點

原文:Tenable,2020 年 8 月

CSPM 弱點的發現結果

原文:Tenable,2020 年 8 月

如此可協助企業持續評估弱點、在零時差威脅一公開時就發現它們的蹤跡,而不必重新掃描整個環境,進而降低刺探利用被執行的可能性。 Tenable 擁有業界內容最豐富的 Common Vulnerabilities and Exposures (CVE) 資料庫,涵蓋超過 70,000 個弱點。 此外,Tenable 的安全設定資料還能協助客戶瞭解其所有資產的所有曝險情況。

現在,Tenable 既有客戶可以搶先體驗適用於 Amazon Web Services (AWS) 的 Tenable.cs 無代理程式型評估功能。如欲深入瞭解無代理程式型評估功能,歡迎閱讀此部落格:利用 Tenable Cloud Security 無代理程式型評估功能加速 AWS 環境的弱點偵測與回應。

Tenable 預計在第四季發表 Tenable.cs 適用於 Microsoft Azure 和 Google Cloud Platform 的無代理程式型評估功能,以及更多針對容器安全的增強功能。

強化的原則管理與報告功能

這幾年來,我們不斷聽到有關雲端環境中特定網路安全做法的重要性,特別是:

- 能適當保護這些環境的雲端安全

- 能將安全性納入軟體供應流程的 DevSecOps

- 「提早執行」就是做為本機開發週期的一部份開始進行安全檢查,如此問題就能立即被修復

由於我們對於在實際環境中採用這些做法可能產生的挑戰感到好奇,因此在 6 月時,我們讓 388 位 Tenable 網路研討會的參加人員進行投票,表達他們對於在公用雲端中的安全考量。這些回答讓我們得以對他們主要的考量點一探究竟。當我們問到:「對於您在公用雲端平台中的資產安全性的主要挑戰為何?」時,超過 60% 的受訪者指出他們對於資產能見度掌握度不足以及他們的安全態勢或對雲端供應商的基礎架構安全性感到擔憂。

Tenable 相信,已經在他們的應用程式與基礎架構部署生命週期的安全性與合規性投資大量資源的企業, 現在當他們邁向公用雲端時,卻發現要達到同樣水準的安全性與合規性感到不知所措。

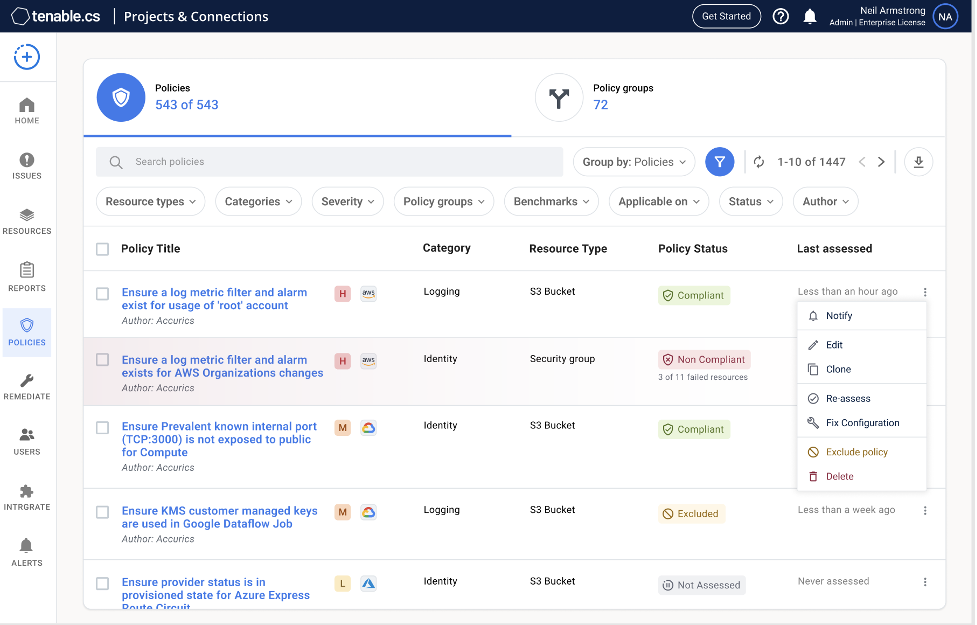

利用更豐富的原則工作流程、新的合規性報告與不當原則的群組功能,Tenable.cs 可提供寶貴的見解,協助使用者改善其雲端監管與雲端安全態勢管理。

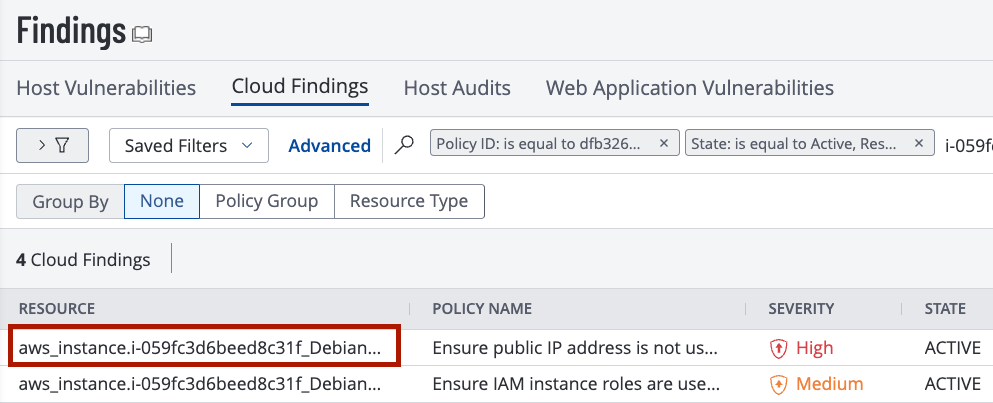

Tenable.cs 合規性報告:下圖顯示我們如何動態更新合規性報告,並提供預先定義的指標分析群組。Tenable.cs 支援超過 20 種指標分析,包括:Service Organization Control 2 (SOC2)、健康保險便利和責任法案 (HIPAA) 以及一般資料保護規定 (GDPR)。

原文:Tenable,2020 年 8 月

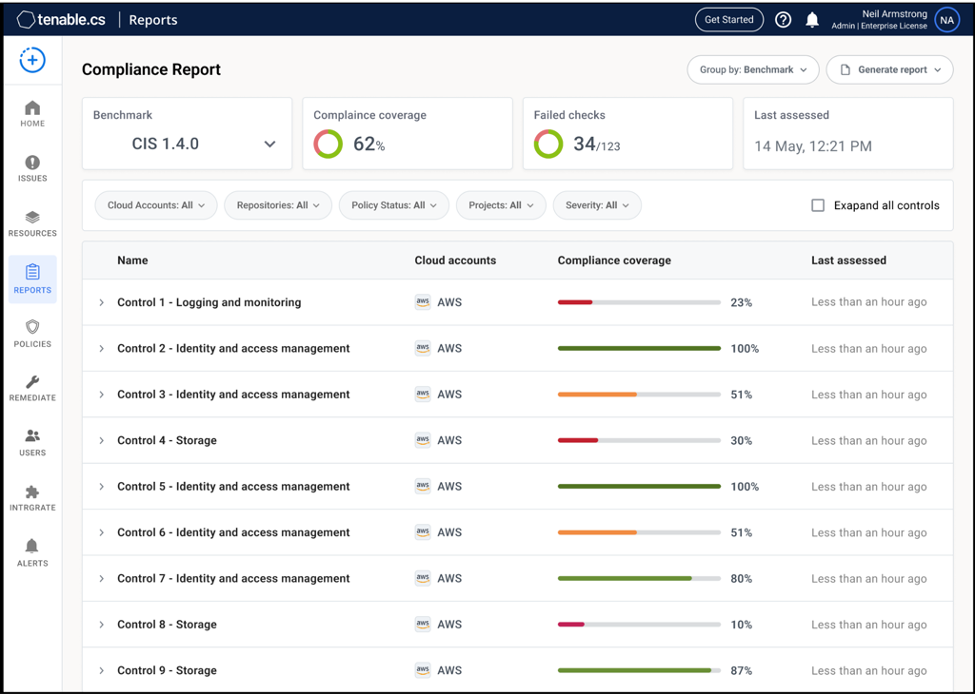

Tenable.cs 自動化工作流程: 下圖顯示使用者如何根據特定原則輕鬆建立整合式工作流程,因此他們就能快速地重新評估任何立即可用的原則、或將它當作範本來針對其特定環境建立新的自訂原則。

原文:Tenable,2020 年 8 月

擴充的修復、DevOps 及 GitOps 涵蓋範圍

在上面提到的網路研討會票選中,我們問客戶:「貴公司的安全檢查與軟體開發和供應流程 (也稱為 DevSecOps) 之間的整合與自動化程度為何?」回覆可說是壓倒性的一面倒。將近 70% 的受訪者表示,只有最低程度或完全沒有自動化。如此可能會導致極大程度的曝險以及較長的修復時間

Tenable.cs 可透過整合至現有的 DevOps 工作流程,協助 DevSecOps 團隊減少生產環境中發現到的安全弱點。同樣地,我們也為協助 DevSecOps 團隊提供多項重要增強功能。

- 自動化修復工作流程的改良

- 支援 HashiCorp Terraform 雲端執行工作

- 改善的原始程式碼管理功能

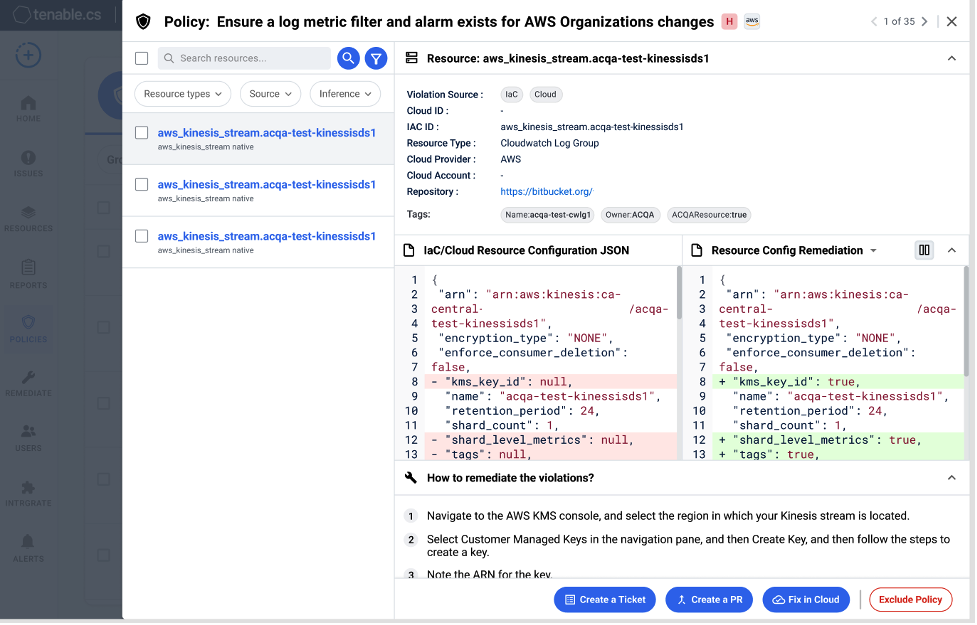

自動化修復工作流程:Tenable.cs 提供立即可用的整合式檢視方式,讓您查看所有未符合安全原則的資訊,包含個別詳細資訊和修復建議,利用可開始自動化工作流程的快速連結迅速傳送給開發團隊。在此版本中,我們也做了許多改良功能來強化 Jira 特定工作流程和警示管理。請參考下面的例子。

原文:Tenable,2020 年 8 月

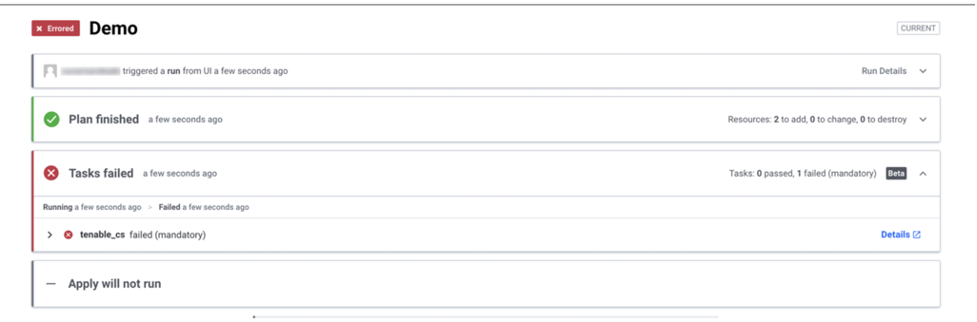

HashiCorp Terraform 雲端執行工作的整合性:這項新的整合功能可讓 Tenable.cs 在 Terraform 雲端部署階段掃描 Terraform 範本。如此就能讓 Terraform 雲端的客戶使用 Tenable.cs 做為執行 Terraform 規劃階段的一部分,在他們的基礎架構即程式碼 (IaC) 中偵測任何安全問題。透過將此支援 Terraform 雲端執行工作的功能新增至 Tenable.cs 中,我們能協助開發人員在其 IaC 中偵測與修復合規性與安全性風險,如此一來,他們就能在雲端基礎架構佈建之前減輕問題的嚴重性。請參考下面的例子。

原文:Tenable,2020 年 8 月

有興趣參閱設定指南,瞭解如何將 Tenable.cs 與 Terraform 雲端工作空間連接的使用者,可以在此找到詳細的說明文件。

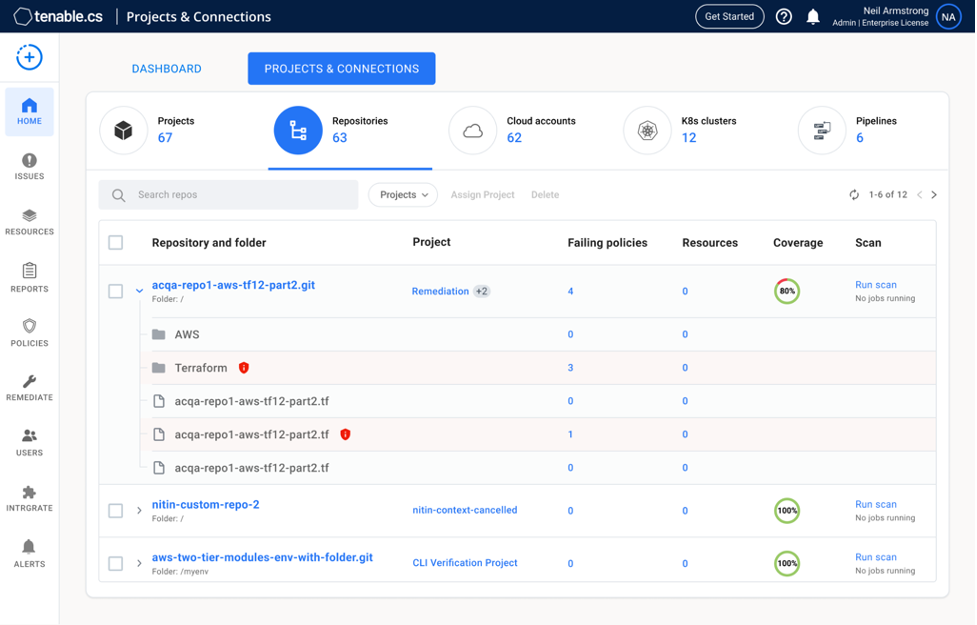

改善的原始程式碼管理整合性與掃描: Tenable.cs 可提供一種「完全不需要經驗」的機制來搜尋您所有的存放庫,並且能提取多個存放庫至一個整合式的檢視畫面,讓您查看不符合安全原則或合規性指標分析的所有資源。任何違反原則的情形都能透過自動產生可在同一個主控台中提交與追蹤的提取請求快速獲得解決。請參考下面的例子。

原文:Tenable,2020 年 8 月

深入瞭解

- 歡迎參加網路研討會:Tenable Cloud Security 有哪些新功能?

- 閱讀部落格: 利用 Tenable Cloud Security 無代理程式型評估功能加速 AWS 環境的弱點偵測與回應

- 歡迎造訪我們的 Tenable.cs 產品網頁:https://www.tenable.com/products/tenable-cs

- Cloud

- DevOps

- Threat Management

- Vulnerability Management