針對雲端風險利用可據以行動的雲端安全平台

洞悉 您的雲端資源

搜尋您雲端中的雲端、身分和資料資源,並取得這些重要資源如何被存取的背景資訊能見度。

辨識 重大雲端風險

取得您所需的背景資訊,專注於因錯誤設定、過高權限、弱點和敏感資料的有害組合造成的風險優先要務。

消除 雲端曝險

即使您只有 5 分鐘的時間可用,也能以最快的速度和精準度消除應優先處理的曝險,進而降低雲端風險。

保護您的雲端,避免攻擊者刺探利用身分、過度授權的存取權限以及多餘的權限

查看哪些使用者 (人員、機器或服務) 擁有雲端服務的存取權限

所有資料外洩事件幾乎都是受到刺探利用的身分導致。居心不良的攻擊者會鎖定管理不良 IAM 特權,以存取您的敏感資料。不幸的是,幾乎所有雲端權限都過度授權,也就是說,意外遲早會發生。雲端複雜性 — 包含成千上萬個需要存取資源的微服務,以及經常變更的多層原則,都使得瞭解存取風險與權限變得極度困難。

主要分析師建議企業將權限管理和最低特權原則自動化視為它們雲端策略的重要組成。Tenable CIEM 正可提供這樣的功能。

閱讀產品說明[Tenable Cloud Security] 不僅僅提供權限能見度,更提供了 IAM 風險背景資訊,通知我們忙碌的 DevOps 團隊,協助他們緩和風險並將中斷時間減至最少。

取得 Tenable 領先業界的雲端身分與權限安全解決方案

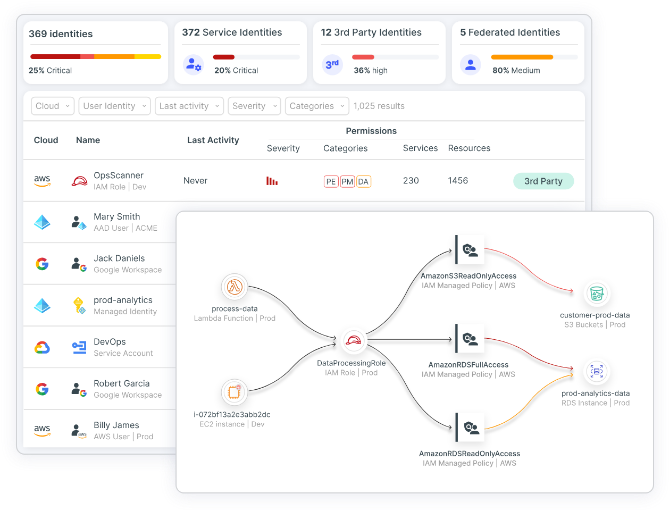

Tenable CIEM 針對在您的雲端環境中安全地管理人員與服務身分提供了最完備的解決方案。將所有身分與權限視覺化,使用自動化分析精確且在背景資訊下發現與排定風險的優先順序,包括多餘的權限及有害組合。收集執行任務所需存取權限的精細見解、利用自動化工作流程修復風險、提早執行最低特權原則的工作、並調查可疑行為。

利用 Tenable CIEM,您就能回答關鍵的身分相關雲端安全問題,例如:

- 在雲端中,哪些人可以存取哪些資源?

- 我們最大的風險在哪裡?

- 我要採取哪些行動來進行修復?

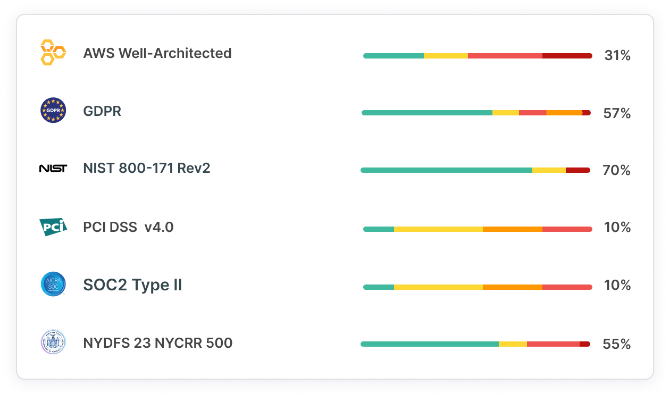

- 我要如何確保雲端中的合規性?

多重雲端資產管理與全端風險評估

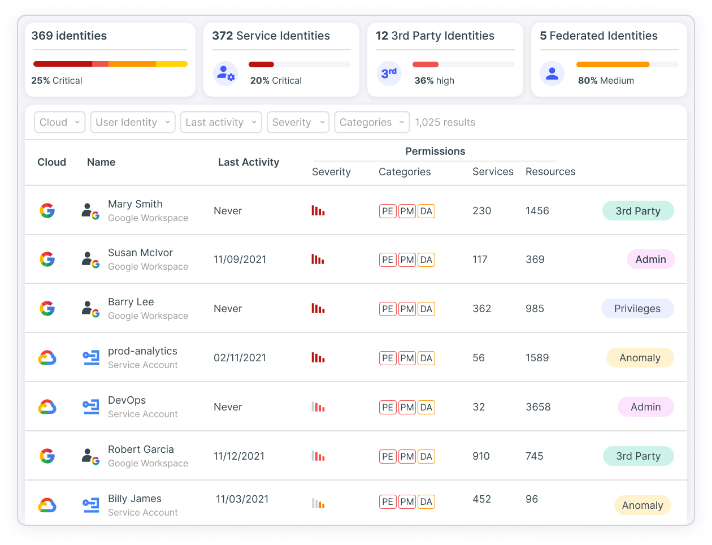

不間斷地搜尋與視覺化您雲端環境中所有雲端身分、權限、資源和設定的完整資產庫,包括:IAM、同盟及第三方使用者。Tenable CIEM 也適用於全端分析,可評估雲端供應商在身分、網路、運算與資料資源的權限模式,以便在背景資訊下發現精確的結果。 取得身分管理相關風險的全方位深入解析,包括:多餘權限、網路曝險和隱藏的危險。

閱讀更多內容根據您的需求自訂自動化修復

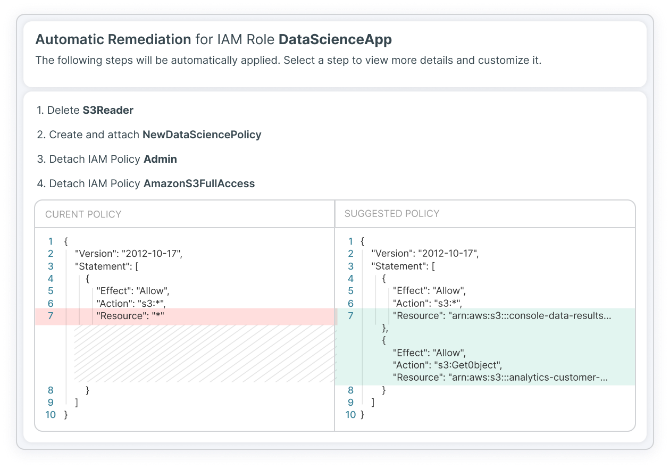

Tenable CIEM 可透過自動化與輔助式修復工具協助減輕有風險的權限和錯誤設定。快速移除非預期的權限並修復錯誤設定,以避免相關風險。

- 使用可顯示修復步驟和自動修復選項的精靈

- 在現有的 DevOps 工作流程 (如 Jira 或 ServiceNow) 中插入自動產生的最佳化原則與設定修正

- 透過提供開發人員大小適當、最低權限的程式碼片段,縮短平均修復時間 (MTTR)

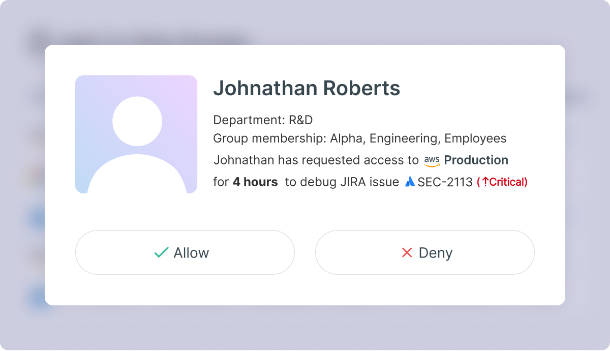

利用 Just-in-Time (JIT) 存取,在無需犧牲安全性的情況下提供創新的能力

您的工程團隊有時也會需要較高的特權來存取敏感的雲端環境,例如除錯或手動部署某項服務。如果不再需要時沒有撤銷權限,允許過高的存取權限會引入風險。Tenable Just-in-Time (JIT) 存取管理功能可讓您根據業務判斷來控制開發人員的存取權限。利用 Tenable JIT,您可以強制執行精細的最低特權原則,並避免長時間存在的特權、將您的雲端攻擊破綻減至最少。您可以讓開發人員快速地提交請求、通知核准者、並取得臨時存取權。您可以透過追蹤工作階段期間的活動及產生詳細的 JIT 存取報告來維持監管能力。

深入瞭解調查威脅與偵測異常狀況

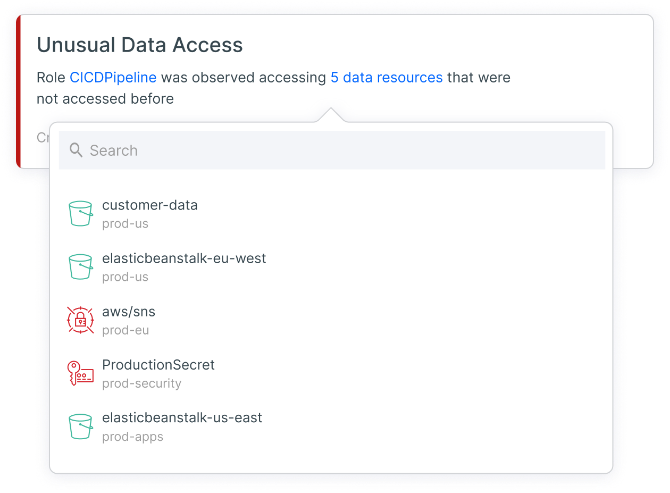

利用 Tenable CIEM,您就可以對行為基準執行不間斷的雲端風險分析,以便偵測出異常狀況及可疑活動。Tenable CIEM 能判別以身分為目標的威脅,例如與資料存取相關的不尋常活動、網路存取管理、權限管理、特殊權限提升等等。透過查詢內容豐富的紀錄,您就能在背景資訊下瞭解、檢視並調查風險。您可以透過與 SIEM (例如 Splunk 和 IBM QRadar) 和工單/通知系統 (例如 ServiceNow 和 Jira) 的整合功能進一步縮短平均修復時間 (MTTR)。

閱讀更多內容相關資源

深入瞭解 Tenable Cloud Security

使用 [Tenable Cloud Security] 的自動化功能,讓我們免除了讓人筋疲力竭的手動流程,並且在幾分鐘內執行過去可能需要 2 或 3 位安全人員好幾個月時間才能完成的工作。

- Tenable Cloud Security