如何利用曝險管理平台保護您的 IT、OT 和 IoT 資產:利用資產庫與搜尋取得完整的能見度

探索適用於 OT/IoT 的 Tenable One 如何在當今不斷進化的威脅版圖中,協助企業以涵蓋 IT、OT 和 IoT 的端對端能見度和網路風險優先排序功能制敵機先。

能見度可作為安全的基石,提供企業有效監控、分析與捍衛其數位基礎架構的措施。 透過維護完備的 IT、OT 和 IoT 裝置的資產庫,企業就能深入解析其網路拓樸、判別潛在脆弱點、並遵循安全原則的規範。此外,即時的能見度還能讓安全團隊在威脅升級為全面爆發的危機之前,主動減輕威脅風險。

不過,想取得 IT 與 OT 網域的能見度是一大挑戰,這些裝置及分散系統的多元化特質更讓問題雪上加霜。針對 IT 環境所設計的傳統安全措施在套用於 OT 和 IoT 生態系統的獨特性質時,並不能滿足需求。因此也造就出專門為特定企業需求量身訂做的特製解決方案。在此包含三部分的部落格系列貼文的第一和第二篇貼文中,我們將重點探討會降低企業保護其 OT 與 IoT 資產能力的主要挑戰。在這篇貼文中,我們則將深入討論取得 IT、OT 與 IoT 資產完整能見度的 4 個策略,以及 Tenable 的曝險管理平台如何改善您的安全態勢。

1. 搜尋資產與監控風險

OT 和 IoT 環境包含了各種裝置,擁有不同的管理方式和通訊協定。要滿足這些獨特的需求,就要採用混合了被動與主動搜尋和監控的方式,才能獲得準確且最即時的資產庫,並判別出與資產有關的風險,例如錯誤設定和弱點。

然而,OT 與 IoT 裝置擁有獨一無二的特性,因此如果您試著以專為 IT 資產設計的偵測工具來搜尋 OT 裝置,最終您可能只會得到錯誤、記憶體過度負載以及非預期的停機等結果。因此,您應使用專為搜尋 OT 和 IoT 資產所設計的工具,才能維持系統運轉和穩定性。

例如,偵聽網路流量的被動式搜尋技術就可以用來安全地找出 OT 和 IoT 資產。這種方法能偵聽網路通訊,並分析模式,以確定裝置是否存在。當裝置被新增至網路,以及擁有不時來來去去而且也會構成風險的資產時,被動搜尋能夠對偵測新裝置提供更多好處。被動偵聽也可以判別資產的某些獨特特性,這些特性可用來判別資產並產生資產詳細資訊子集。

利用對網路中 IoT 和 OT 資產的基本瞭解以及它們的判別特性,我們就能套用原生通訊,這是專門為了與特定資產互動所設計的通訊,以便主動發掘更多資產詳細資訊,例如韌體版本和設定以及資產風險,包括弱點、錯誤設定和設定中的變更。

透過被動偵聽與定期執行主動查訊來持續監控網路,企業就能調適它們的安全措施,以應變網路環境中不斷演進的威脅版圖和改變。

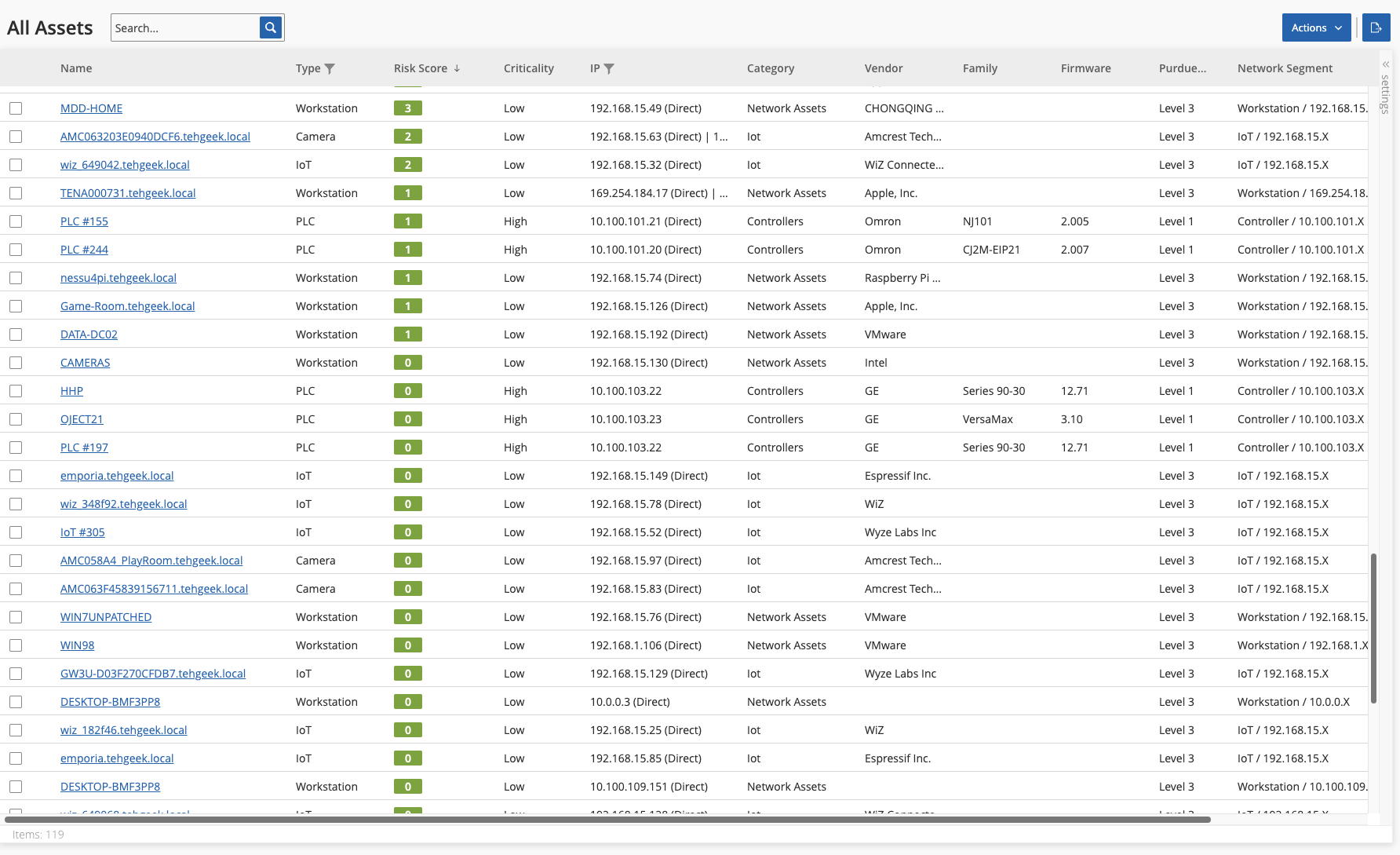

2. 維護資產庫和風險詳細資訊

在支援各種跨組織的功能上,資產詳細資訊扮演著關鍵的角色,對於有效地大規模安排優先順序和修復安全風險也至關重要。我們會探討以下重要屬性以及它們對安全的相關性。

裝置資訊

- 裝置類型:判別裝置類型 (例如:PLC、SCADA 系統、感應器、IoT 裝置) 可提供在網路中該裝置的功能以及用途等深入解析。

- 製造商與機型:在瞭解裝置的規格、功能和潛在弱點時,知道裝置的製造商與機型會很有幫助。

- 韌體/軟體版本:對於判別已知弱點及確保裝置已使用最新的安全修補程式更新而言,追蹤韌體或軟體版本非常重要。

- 序號:為裝置指定獨一無二的識別碼可協助資產追蹤、資產擁有者的判別以及管理。

網路連線情況

- IP 位址:記錄 IP 位址能提供網路對應並協助監控與管理裝置的連線情形。

- MAC 位址:MAC 位址能協助您以唯一的識別方式判別網路上的裝置,同時它也可用於存取控制和安全用途。

- 連接埠設定:瞭解您的裝置正在使用哪些連接埠,對於評估潛在攻擊媒介和保護網路存取點來說很有幫助。

- 網路段:判別您的裝置屬於哪些網路區段有助於建置適當的安全控管機制和隔離措施。

組態與設定

- 預設憑證:判別裝置使用的是預設或脆弱的憑證,有助於減輕未經授權存取和憑證型攻擊的風險。

- 設定參數:記錄裝置設定 (例如通訊協定、加密設定值和存取控制機制),確保一致性並能輔助安全稽核工作。

- 存取控制:瞭解哪些人員能夠設定或與裝置互動、以及他們所擁有的權限等級,對於強制執行安全原則和預防未經授權的變更來說非常重要。

操作資料

- 作業狀態:監控裝置的作業狀態可提供裝置運作狀況、效能與可用性的深入解析。

- 感應器資料: 就 IoT 裝置而言,對於操作監控和決策的制定,擷取感應器資料 (如溫度、濕度或壓力讀數) 可能會非常關鍵。

- 資料流:瞭解資料如何被裝置收集、處理與傳輸,有助於評估資料安全風險與合規要求。

實體位置

- 地理位置:瞭解裝置的實體位置有助於資產追蹤、維護規劃和應變實體安全事端。

- 環境條件:記錄環境因素 (例如溫度、濕度以及是否暴露於有害條件) 有助於評估裝置的穩定性與使用壽命。

生命週期資訊

- 安裝日期:追蹤裝置安裝的時間可提供其生命週期的深入解析,並可協助規劃維護和汰換時間表。

- 停產/終止支援日期:判別裝置是否已接近停產或終止支援日期,能讓您採取主動的措施,以減輕與過時技術有關的風險。

風險與活動監控:

- 弱點:判別資產中的已知弱點對判定弱點優先順序評分 (VPR) 而言會很有幫助。

- 網路活動:判別流量來源、類型、目的地和數量有助於判定異常通訊,例如具有外部目的地的流量。

- 交談:判別網路中偵測到的交談,以及有關交談發生時間的詳細資訊和牽涉到的資產,這些資訊有助於資產對應。

3. 將攻擊路徑視覺化,以便排定風險的優先順序

對於網路對應和安排風險的優先順序而言,資產詳細資訊、風險資訊與通訊也非常重要。通常在 OT 和 IoT 環境中的外洩事件都是源自於易受攻擊的 IT 資產,當這些資產遭到入侵時,就能提供駭客提升的特權,並且讓他們發動攻擊,例如勒索軟體。在對應和視覺化有刺探利用高風險的攻擊媒介或路徑時,掌握對資產關係的瞭解十分關鍵。要找出最關鍵的攻擊媒介,必須考量多個參數並且採用以風險為基礎的方法。在對應時,像是資產的風險等級、攻擊路徑長度、通訊方式以及外部或內部連線情況等因素,都能提升優先排序和修復的能力。如此一來,舉例而言您就可以盡可能降低對外部網路的存取權、或關閉與移除可能造成更高曝險但卻不重要的通訊埠或服務。

由於技術上而言,所有的身分都是必須受到管理的資產,因此具體說明大多數特定領域的安全工具缺乏對身分及其相關風險的搜尋能力和能見度也很重要。例如,這些工具通常無法判別可能導致權限過高或讓身分易於受到刺探利用的錯誤設定,例如脆弱的密碼。

尤其在 OT 的世界哩,身分和風險的能見度落差帶來影響非常大,因為資產停機很可能會造成巨大的成本損失,有時還會導致不安全的工作條件或甚至人命的損失。OT/IoT 安全工具以及能夠與全面曝險管理平台整合的身分安全工具非常有價值,因為它們能提供跨領域攻擊路徑分析所需的所有相關資產資訊。如果想進一步瞭解此議題,歡迎閱讀這個部落格貼文系列的第二篇:「如何利用曝險管理平台保護您所有的資產,包括:IT、OT 和 IoT:情境式優先排序的重要性。」

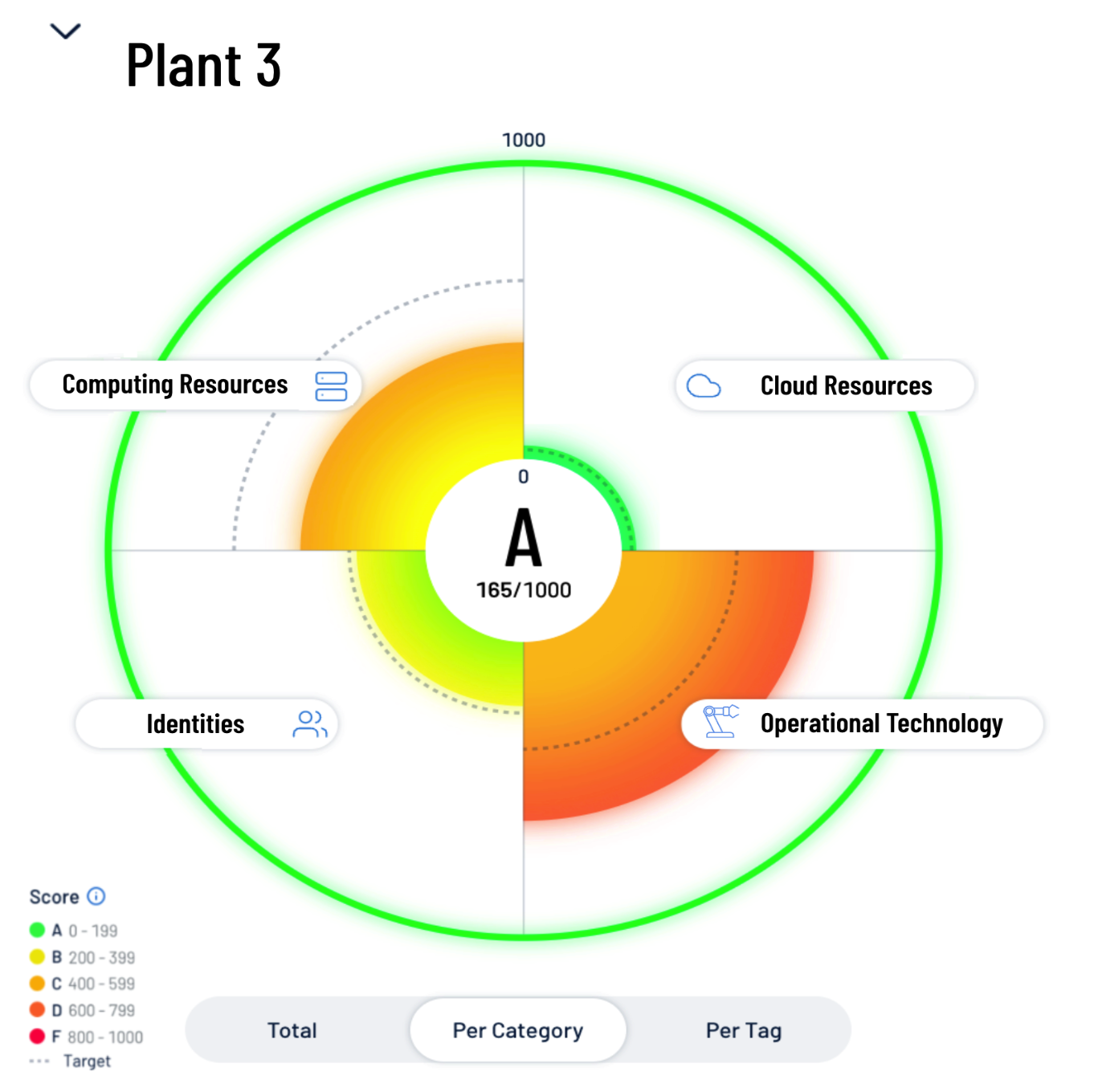

4. 利用資產標籤功能量化企業曝險

如我們在第二篇部落格貼文中說明,能夠在適用於 OT/IoT 的 Tenable One 中以有邏輯的方式群組和標示資產,是定義 Asset Criticality Rating (ACR) 的重要元素。裝置類型、製造商和機型、實體位置、以及網路區段等,都可以用來群組和標示與營運關鍵 OT 和 IoT 環境有關的資產。例如,標示冷卻系統為製造工廠廠房一部分而非自助餐廳一部分的網路區段,就可以用來提高 ACR 評分。同樣的,生產工廠內的工作站與訪客網路中的個人筆記型電腦相較,就有可能帶來更高的損害。

適用於 OT/IoT 的 Tenable One 中的資產標籤也可用來彙整多個資產群組,以便根據關鍵的業務功能建立曝險資訊卡,以及針對某個業務功能定義整體 Cyber Exposure Score (CES)。同樣的,能夠像 OT 和 IoT 資產一樣存取同樣網路區段的人員與機器身分也能與同一個曝險資訊卡同步。如此一來,就能評估整體風險並用來安排資源和投資的優先順序。

取得整個攻擊破綻的完整能見度

適用於 OT/IoT 的 Tenable One 能協助企業取得整個現代攻擊破綻 (包括 IT、OT 和 IoT 資產) 的能見度,將工作重點放在預防可能的攻擊上,並準確地傳達網路風險,使企業發揮最佳績效。該平台結合了最廣泛的弱點涵蓋範圍,橫跨 IT、OT 和 IoT 資產、雲端資源、容器、Web 應用程式、以及身分系統,建構在來自 Tenable Research 的弱點涵蓋範圍速度與廣度之上,並增添了完備的分析功能,可排定動作的優先順序及傳達網路風險。

適用於 OT/IoT 的 Tenable One 能讓企業:

- 取得所有資產及其弱點的全方位能見度,無論資產位於內部部署環境或雲端中,並瞭解資產暴露於風險的位置。

- 透過使用生成式 AI 及業界規模最大的弱點和曝險背景資訊資料庫來預測威脅並排定工作的優先順序,以預防攻擊。

- 以清晰的 KPI、指標分析以及可據以行動的深入解析,向業務主管和利害關係人傳達曝險情形。

- 充分運用橫跨 IT 資產、雲端資源、容器、Web 應用程式以及身分系統等最廣泛的弱點涵蓋範圍。

- 與第三方資料來源和工具整合,進而強化曝險分析與修復。

適用於 OT/IoT 的 Tenable One 能讓企業從過去的單一功能解決方案和彼此互不相通的組織,轉換為擁有整個現代攻擊破綻 (包括 OT 和 IoT 裝置) 的完整能見度以及整確的 IT 資產庫。

安排免費的諮詢及產品示範

想看看適用於 OT/IoT 的 Tenable One 能為貴公司提供那些功能嗎?歡迎安排免費諮詢,獲得快速的技術示範,並與我們討論如何協助改善您的安全方案與成果。

想深入瞭解適用於 OT/IoT 的 Tenable One,歡迎造訪:tenable.com/products/tenable-one,並報名參加我們的網路研討會:「看不見的橋樑:認識彼此互連的 IT、OT 與 IoT 環境所構成的風險」,深入探索本貼文中所涵蓋的主題。

深入瞭解

- Exposure Management

- OT Security

- SCADA