防堵身分管理型刺探利用

洞悉 您的身分管理現況

打破企業內各自為政的單位之間的藩籬,同一您的混合型身分基礎架構,包括 Active Directory 和 Entra ID。

辨識您首要的身分管理

缺口

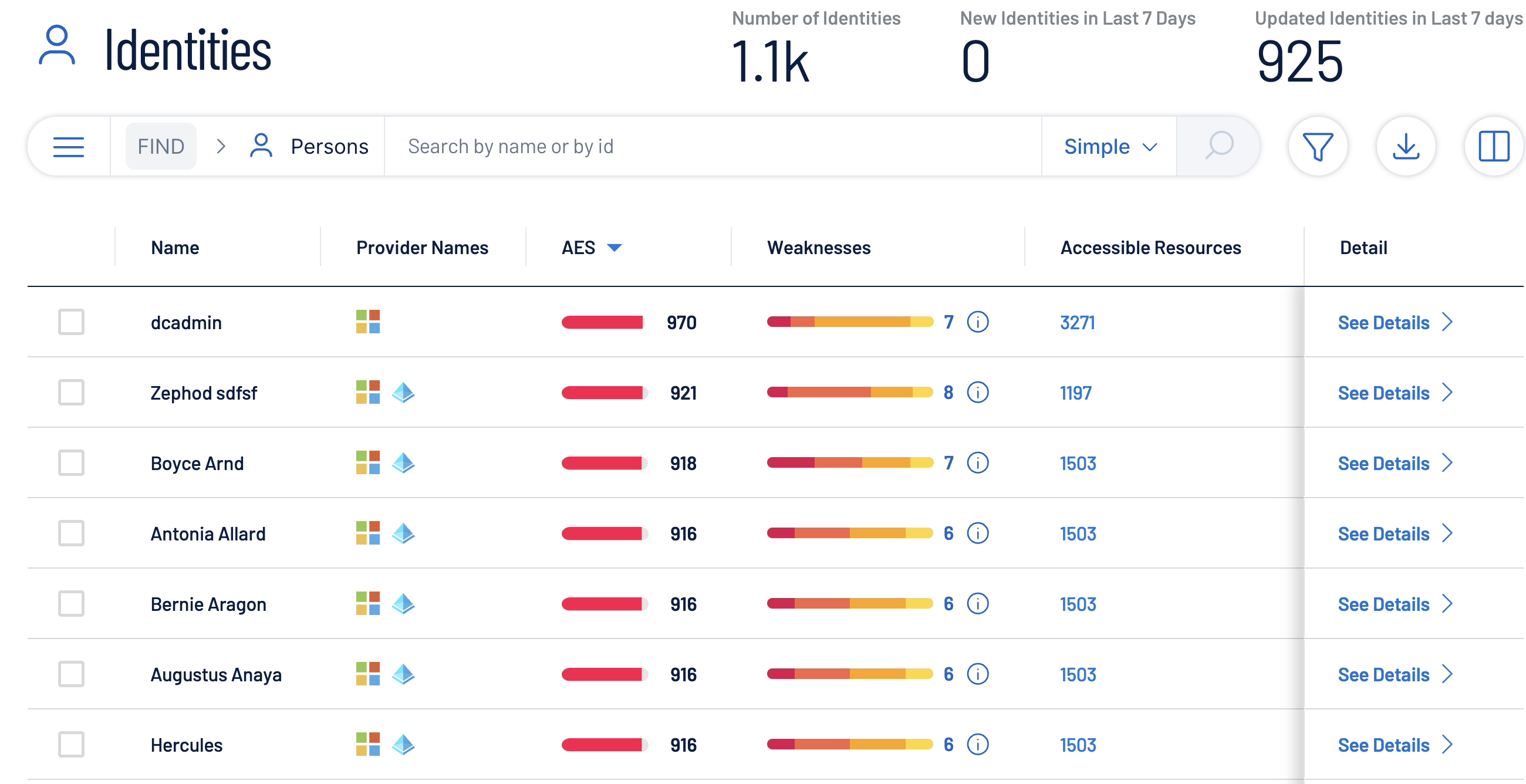

利用風險評分評估您的身分,找出需要關注、風險最高的身分。

快速消除 身分管理型曝險

運用詳細的修復指引以及為自動化做好準備的指令碼,立即採取行動。

消除身分管理型曝險,以降低風險

身分是新的邊界,每一起成功發動的網路攻擊的核心幾乎都是遭到入侵的身分。Tenable Identity Exposure 透過發現 Active Directory (AD) 和 Entra ID 中的錯誤設定、特權過高的存取全線以及弱點,強化您的安全態勢,並且在發生之前防止身分管理型攻擊。

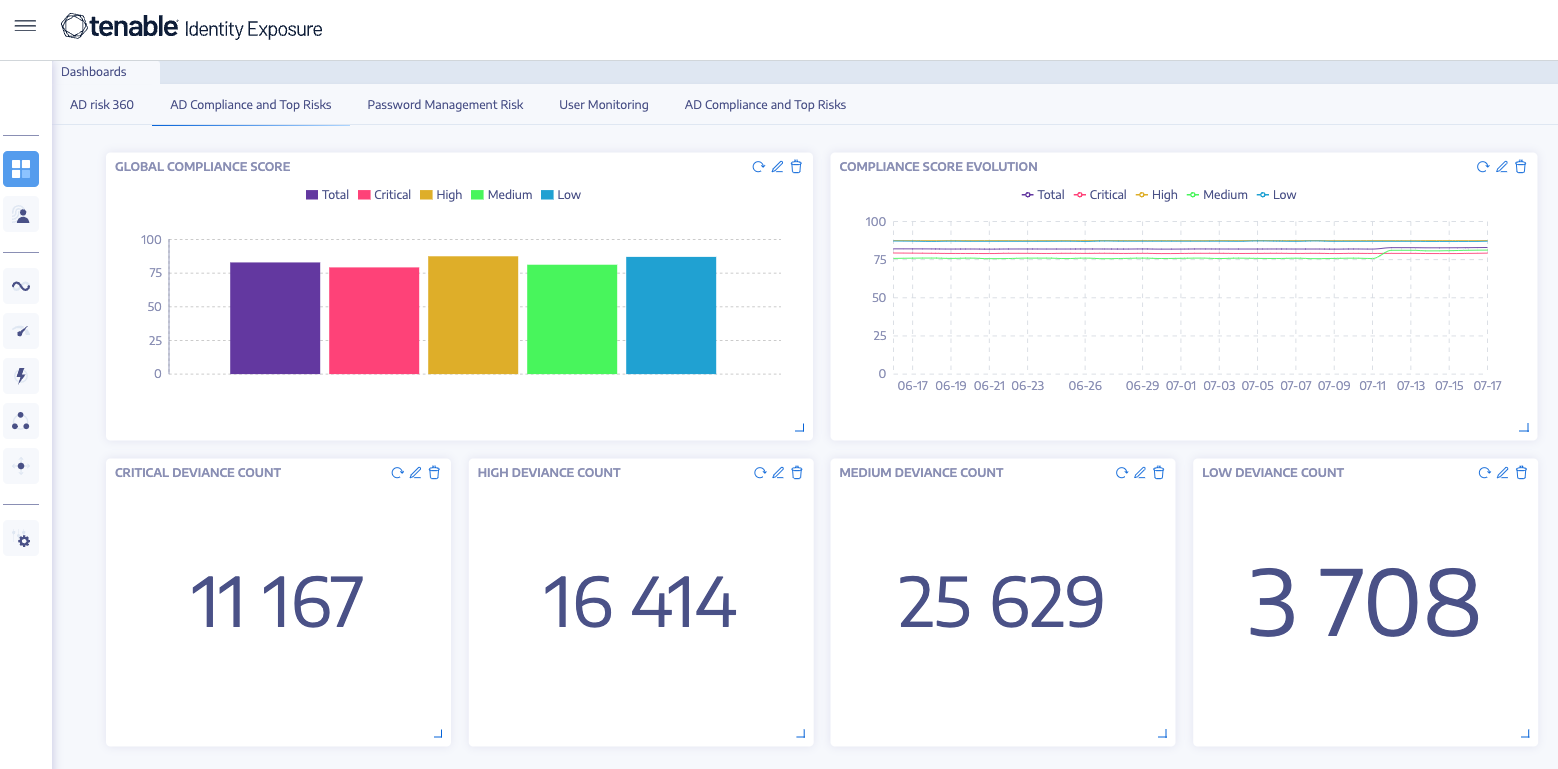

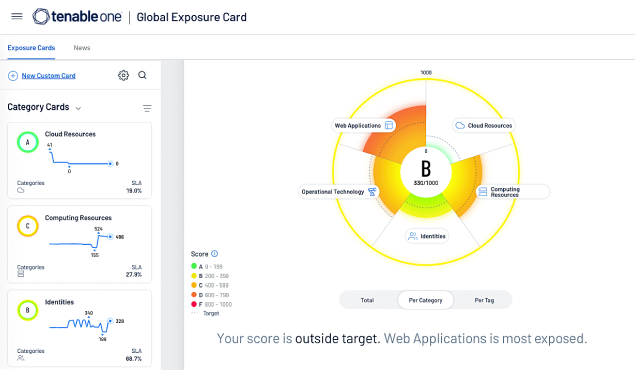

查看更大的方向

Tenable Identity Exposure 能統一與分析您的身分風險破綻,持續驗證 AD 和 Entra ID 是否存在弱點、錯誤設定以及有風險的權限。將深入的身分背景資訊整合至 Tenable One 曝險管理平台 ,如此就能協助您消除互不相通的系統、找出有害組合、並排定風險的優先順序,讓您修復最重要的曝險。

消除攻擊路徑

Tenable Identity Exposure 能消除居心不良的攻擊者可能會刺探利用的曝險與攻擊路徑,確保攻擊者難以找到立足點,也無法採取下一步行動。

最初的

立足點

透過網路釣魚或弱點

探索

在目標環境中橫向移動

提升

取得特殊權限存取

迴避

隱藏鑑識足跡

建立

安裝程式碼永久立足

洩漏

洩漏資料或綁架目標以便勒索

保護混合型身分基礎架構

- 對應與整合所有身分供應商的身分,免除身分四處蔓延所產生的盲點,以及攻擊者賴以為生的弱點。

- 找出內部部署 AD 與雲端 Entra ID 之間有風險的信任關係與跨網域的攻擊路徑,以防堵特權升級與橫向移動。

- 透過安全影響力來評分身分、錯誤設定和特權過高的帳戶,將修復工作專注於最需要的地方。

- 隨時追蹤混合型身分基礎架構中身分變更及偵測惡意活動。

- 判別與修復造成 AD 與 Entra ID 暴露於入侵風險的過時憑證、特權過高的帳戶及錯誤設定。

在發生之前,充滿信心地預防攻擊

以您的方式部署

利用以下彈性的部署選項保護 Active Directory (AD) 和 Entra ID:內部部署選項能讓您完全掌控您的身分資料,而 SaaS 則可提供高擴充性的雲端行安全。

安全無虞、沒有風險

Tenable Identity Exposure 完全無需代理程式,只要標準的使用者帳戶就能運作,可用於稽核設定和即時偵測進階身分威脅。

常見問題

-

Tenable Identity Exposure 有哪些主要功能?

-

Tenable Identity Exposure 可提供主動式的身分安全,保護 Active Directory (AD)、Entra ID 及其他身分供應商,免於身分管理型威脅,因此您就能有效率地管理整個身分風險破綻。

Tenable Identity Exposure 的主要功能:

- 統一身分的能見度: 取得 Active Directory (AD)、Entra ID 及其他身分供應商 (IDP) 所有人員與機器身分的整合式檢視。

- 辨識身分風險:偵測與排定攻擊方可能會刺探利用的錯誤設定、過多權限及攻擊路徑的優先順序。

- 簡化修復流程:提供引導式修復步驟和自動化指令碼,以便有效率地修復安全缺口。

-

何謂身分安全態勢管理 (ISPM)?

-

身分安全態勢管理 (ISPM) 是一種透過持續評估、監控和降低申分相關風險來主動保護身分基礎架構的方法。ISPM 不只是傳統的身分與存取管理 (IAM),它能專注於判別攻擊者可能會刺探利用的錯誤設定、過多的權限、有風險的信任關係以及攻擊路徑。

Tenable Identity Exposure 透過提供整個混合型環境 (如 Active Directory (AD) 和 Entra ID) 360 度全方位的身分安全風險面貌,體現 ISPM 原則。它能持續將曝險指標 (IOE) 與身分對應,因此您就能在威脅執行者刺探利用風險之前,安排優先順序並加以修復。

傳統身分威脅偵測與應變 (ITDR) 解決方案是被動回應進行中的攻擊,而 ISPM 則是透過在安全缺口成為威脅之前加以解決,進而預防攻擊。ISPM 也與更廣泛的不間斷威脅曝險管理 (CTEM) 策略整合,提供貴公司一個身分風險破綻的全面性檢視方式。

-

Tenable Identity Exposure 能夠偵測哪些 Active Directory (AD) 和 Entra ID 攻擊與伎倆?

-

Tenable Identity Exposure 能偵測威脅執行者在網路攻擊中為了取得提升特權及啟動橫向移動會採用的多種伎倆,包括:DCShadow、暴力密碼破解、密碼噴濺、DCSync、Golden Ticket 等等。

-

Tenable Identity Exposure 如何稽核 Active Directory (AD) 與 Entra ID?

-

Tenable Identity Exposure 是市場上唯一不需要在網域控制器、端點或 Entra ID 環境上部署的解決方案。此外,Tenable Identity Exposure 只需要一個標準的使用者帳戶就能運作。這種獨特的架構能讓您的安全團隊迅速稽核設定,並即時偵測複雜的攻擊、免除部署的複雜性、並且將與代理程式和特權帳戶相關的安全風險降至最低。

-

Tenable Identity Exposure 是一種針對混合型身分基礎架構的時點安全稽核工具嗎?

-

否。Tenable Identity Exposure 不是一項時點安全稽核工具。混合型身分基礎架構 (如 Active Directory (AD) 和 Entra ID) 中的錯誤設定與弱點隨時都有可能發生,因此這就使得時點稽核在您完成之後就幾乎已經過時。

Tenable Identity Exposure 會針對全新弱點與進階攻擊伎倆持續監控混合型身分基礎架構、內部部署環境、乃至於雲端中是否有continuously monitors hybrid identity infrastructures, on-prem to the cloud, for new weaknesses and advanced attack techniques. 它能提供即時警示,因此您就能迅速判別與解決弱點,並且有效減輕風險,無需仰賴過時且定期的評估方式。

-

Tenable Identity Exposure 使用哪些資料來源?

-

Tenable Identity Exposure 運用來自 Active Directory (AD)、Entra ID 及其他身分供應商 (IDP) 的身分資料,以便評估身分曝險。它也整合了 Tenable One 平台中的資料,例如:雲端安全、 弱點管理和操作技術 (OT),以提供完整的曝險管理解決方案。

-

Tenable Identity Exposure 是一種網路資產管理 (CAM) 解決方案嗎?

-

Tenable Identity Exposure 不是傳統的網路資產管理 (CAM) 工具。反之,它能提供特定身分的能見度與風險深入解析,強化更廣泛的 CAM 方式。Tenable Identity Exposure 透過提供 Active Directory (AD) 和 Entra ID 中所有身分的 360 度全貌,正確指出對身分系統而言獨特的弱點和風險。

透過與 Tenable One 的整合功能,它能將身分安全與不間斷的威脅曝險管理 (CTEM) 原則契合,消弭資產搜尋與主動降低風險之間的落差。CAM 解決方案主要專注於搜尋與管理各種網路資產,而 Tenable Identity Exposure 則專精於深入、以身分為重點的分析,對於預防憑證型攻擊至關重要,同時還能保護您不斷擴大的身分破綻。

-

我可以從 Tenable Identity Exposure 匯出資料嗎?

-

可以的。 您可以從資料表格下載研究發現。您可以自訂匯出資料,顯示您需要的特定直欄。目前支援的匯出檔案格式為 .CSV。

-

Tenable Identity Exposure 如何協助提供身分風險的集中化能見度?

-

Tenable Identity Exposure 提供身分弱點的集中化檢視,例如指個 Active Directory (AD)、Entra ID 及混合型環境中的錯誤設定與過高權限。它能協助貴公司大規模地迅速判別、排定優先順序及修復身分風險,減少攻擊破綻並強化安全態勢。

-

什麼是 Identity Asset Exposure Score (AES)?

-

Identity Asset Exposure Score (AES) 是 AI 推動的評分系統,能夠根據風險等級評估與分級每一個身分。該評分會考量:

- 固有弱點,例如:脆弱的憑證、錯誤設定和過時的帳戶

- 來自相關資產 (如易受攻擊的裝置或高風險群組成員關係) 的固有風險

-

Tenable Identity Exposure 需要代理程式或特權帳戶嗎?

-

否。Tenable Identity Exposure 完全無需代理程式,也不需要特權帳戶來進行監控,因此更易於部署、並且能減少安全風險。

-

Tenable Identity Exposure 如何與其他 Tenable 解決方案整合?

-

Tenable Identity Exposure 與 Tenable One 整合,運用弱點管理、雲端安全和操作技術資料來提供企業整體攻擊破綻中與身分相關的風險全貌。

-

Tenable Identity Exposure 如何協助遵循合規要求?

-

Tenable Identity Exposure 能透過持續判別與減輕可能導致違法的身分管理相關風險,支援合規工作。它能協助企業契合重要的安全框架,包括:

- NIST CSF 與 CIS Controls:Tenable Identity Exposure 能夠藉由解決身分安全缺口,協助符合可靠的身分監管所需的關鍵安全控制項目。

- ISO 27001 與 SOC 2:協助強制執行身分存取原則和安全最佳做法,以支援法規遵循工作。

- GDPR 與 CCPA: 確保掌握身分相關風險的能見度與掌控度,協助達到資料保護與隱私要求目的。

- 零信任與行政命令:強化身分安全,做為更廣泛的零信任計畫的一部分,並遵循政府的網路安全指令。

Tenable Identity Exposure 透過主動偵測與修復錯誤設定、特權過高的帳戶以及身分攻擊路徑,協助企業維持安全合規性,同時降低與憑證為目標的外洩風險。

相關資源

開始使用 Tenable Identity Exposure

藉由部署 Tenable Identity Exposure,我們拉起一條全球封鎖線,在企業網路安全風險方面給予利害關係人他們迫切需要的能見度。

- Tenable Identity Exposure