多重雲端合規性的挑戰

使用 Amazon Web Services (AWS)、Microsoft Azure 和 Google Cloud Platform (GCP) 等公用雲端的企業都明白,每一款平台都有自己的一套運作方式,各平台之間的差異使得企業難以顧及所有平台的安全。在最新一集的 Tenable 雲端安全閒聊時間研討會影集中,我們探討了這些難題以及 Tenable Cloud Security 對於解決這些問題有何幫助。來看看我們討論的重點。

自動化以及 Terraform 等基礎架構即程式碼工具已協助企業在部署和管理公用雲端系統的過程中進行大大小小的變更,但雲端的擴張與錯誤設定卻也造成安全問題。不同的團隊與工作負載可能遍布各地,安全問題難以察覺也難以修復,直到它們釀成重大災害為止。

企業使用多重雲端讓安全問題加劇,而越來越多的企業選擇使用兩個或更多的公用雲端平台來規避所有雞蛋放在同一個籃子裡的風險。即便這種分散風險的做法有其優點,卻也造就安全上的疑難雜症,因為每一種平台運作的方式不盡相同。若要保障每一種平台的安全,必須由擅長各種平台的專家分別管理。

隨著雲端基礎架構的規模漸增且愈趨分散,這種方式需要消耗的資金及人力越來越多,而且也越來越不實用。在最新一集的 Tenable 雲端安全閒聊時間網路研討會影集中,我們訪談了 Tenable 的資深資安經理 Phillip Hayes 以及 Tenable 的資深資安工程經理 Alex Feigenson,共同探討我們面臨的部分挑戰以及如何兼顧多重雲端的合規性。

自動化: 有利必有弊

Terraform、AWS CloudFormation、Dockerfile、Helm 架構圖以及其他基礎架構即程式碼工具可輕鬆快速地自動化系統佈建,但另一方面,它們也可以輕鬆建立不符合公司安全原則的執行個體。

Feigenson 表示:「有很多非常棒的自動化工具任君挑選,幾乎是應有盡有,例如 Terraform 和 AWS CloudFormation 等,但就是沒有真正合理的預設值。」

只要幾行 Terraform 程式碼就能在幾分鐘內在 AWS 或 Azure 中建立一個、甚至成千上萬個執行個體。您所使用的部分預設值或許安全無虞,但您也同樣可能會發現幾十個並不怎麼安全的預設值。

Feigenson 說道:「也許您會從網路上隨便抓一些 Terraform 範例程式碼來使用,然後發現『天啊! 我竟然建立了 AWS 虛擬機器。這也太簡單了!』, 然後下一秒您會突然接到安全團隊打來的電話。」

發現雲端環境的設定錯誤,企業曝露在安全風險之下已經夠糟糕,要找出這些安全風險的根本原因 (以及如何化解所有風險) 更是難上加難的挑戰。Feigenson 表示:「如果在多重雲端的環境下,情況更是加倍棘手。」

對於身為資安負責人的 Hayes 來說,避免這類情況發生就是他的日常工作。資安問題的角力戰越來越激烈,過去 10 年來尤其如此。

Hayes 表示:「時至今日,最棒的地方就在於企業能以這麼低的成本、這麼快的速度達到這種程度的自動化, 但企業可能在不知不覺中部署了不安全的內容,或是 AWS 可能推出了您完全不熟悉的新功能,使得 72 小時前還沒有安全漏洞的動作突然變得不安全。」

保障多重雲端的安全往往意味著需使用多種工具

公用雲端廠商察覺到這個問題,並研發出工具來協助他們的客戶保障企業環境及其所執行的工作負載的安全。但隨著各雲端規模的日益擴大,使用多重雲端的安全團隊必須仰仗各式不同工具,這些工具往往由各自的雲端廠商透過不同的平台提供。

為了提高效率,Hayes 和他的團隊很快就找到符合他們需求的工具。 他們採用了 Tenable Cloud Security (前稱 Tenable.cs),並且就如何滿足他們的需求提供使用者意見給 Tenable Cloud Security 工程師。Tenable Cloud Security 使用雲端 API 來匯集各種雲端平台的資料,在彙總資料後掃描雲端是否有安全問題並統一檢視結果。 檢視結果會顯示不同雲端資源之間的同類比對結果,以及會影響這些雲端資源的所有安全錯誤設定。

Hayes 表示:「雲端資源種類繁多,資料彙總和統一管理很快就扮演起不可或缺的要角。」

Tenable Cloud Security 備有管理多重雲端用的統一介面

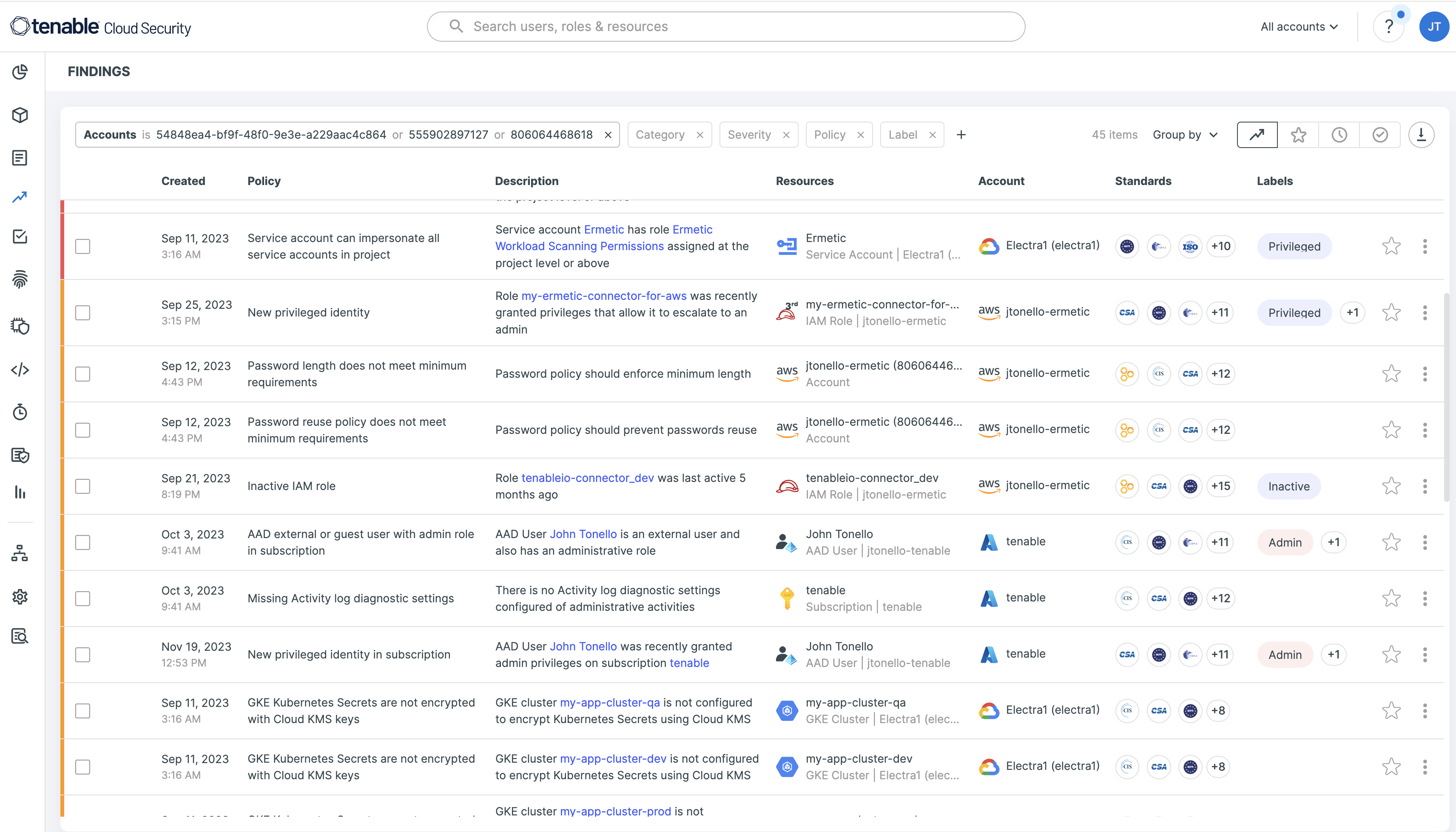

Tenable Cloud Security 提供跨 AWS、Azure 和 GCP 的統一檢視畫面,安全團隊不僅可對公用雲端中執行的一切一目瞭然、察覺最嚴重的問題,還可以透過整合的 Jira 工單和 Git 提取請求開始整個修復流程。

安全團隊還可以利用 1,500 多個符合各種安全架構 (包括網際網路安全中心 [CIS]、國家標準暨技術研究院 [NIST] 和系統與組織控制 [SOC-2] 以及一般資料保護規範 [GDPR] 和健康保險便利和責任法案 [HIPAA] 等法規) 的內建原則。篩選條件可以很快地顯示合規或是不合規的雲端資源。

Hayes 表示:「這樣有助於我們執行日常作業,無論是要針對資安事端進行分級或是有人對某個資源有疑慮,或是當太多人存取資源,甚至是他們不知道某個資源位在何處的時候,資料彙總可以很快地發揮作用。跟個別的雲端工具相比,它可以相當有效率地滿足我們的需求。」

他表示,Tenable Cloud Security 也可以更快更輕鬆地呈報安全稽核結果。內建的呈報功能可以提供詳盡的摘要報告,供監管和合規團隊使用。

Hayes 說道:「這讓我們省下大量時間,因為我們不必自己建構工具來執行所有檢查就可以知道哪裡合規、哪裡不合規。 我們的工作要務,就是必須隨時嚴守法規標準,而這樣的工具可以讓我們更有效率。」

由此深入瞭解 CSPM 和 Tenable Cloud Security。

- Cloud