我們終於能發現整個攻擊破綻中「未知的未知」了

CISO 最怕「未知的未知」,像是安全團隊還沒偵測到的資產、弱點、錯誤設定和系統脆弱環節,因此,這些「未知的未知」也沒有受到保護。對於攻擊者來說,這些盲點代表著絕佳的機會,同時,它們也是企業的重大安全風險。

「未知的未知」。這是在我職業生涯中問到 CISO 和其他安全主管下面的問題時最常聽到的回答:「什麼事會令你輾轉難眠?」大多數安全方案的建置目的是提供企業環境廣泛的能見度,並找出企業風險最高的地方。利用這些深入解析,就能決定緩解風險的最佳做法與位置,以減輕企業損失的潛在衝擊。就各方面來說,任何安全工作的核心任務就是要成為風險管理方案的推動力。雖然有不少工具和技術都能提供能見度,不過,在搜尋與瞭解「未知的未知」並將它們移到已知領域時,仍然有許多挑戰。一旦它們具有能見度並被納入考量,安全團隊就能利用他們的風險決策引擎,並且像其他所有已知風險一樣對它們採取緩和措施。

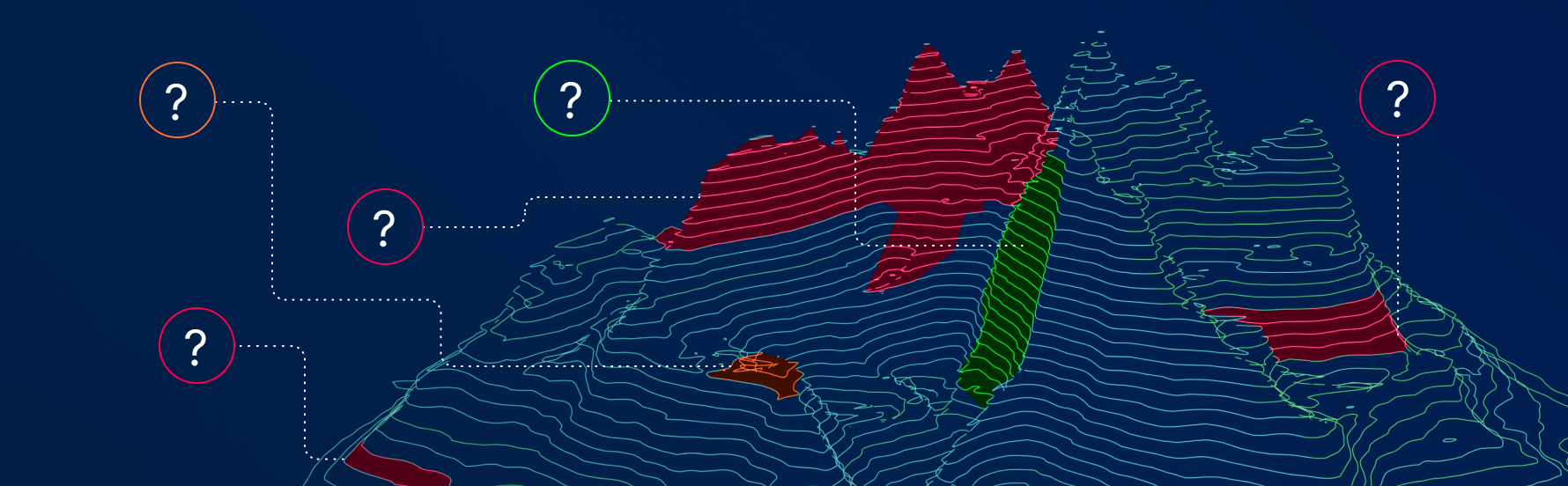

近年來,我們看見兩種專門用來協助安全團隊消彌「未知的未知」落差的技術,也就是:外部攻擊破綻管理 (EASM) 和攻擊路徑分析 (APA)。 接著讓我們探討一下這些技術是什麼、為什麼它們會成為成熟的安全方案中的關鍵部分、以及它們如何協助資安部門保護他們環境的攻擊破綻。

攻擊破綻管理

讓「未知的未知」隱身在後、而且特別難以瞭解與管理的領域,就是企業基礎架構中面對外部的部分。攻擊者會第一個查看且試圖入侵的,就是公開且能夠透過網際網路持續存取的資產,因為這些資產會一直保持連線、就算受到試探也一樣。對於防禦者來說,當這些資產在公開的領域中、而他們卻一無所知時,就會成為問題了。例如,可能有一個殘留下來的 DNS 項目被想利用它進行詐騙的攻擊者劫持,或是本意良善的開發人員將安全防護很差的伺服器或 Web 應用程式上線以進行測試,但其中卻含有企業的網域資訊。通常企業會有一大堆安全團隊完全不知道的資產和服務在外面,但攻擊者卻一清二楚。

EASM 技術則利用持續掃描和監控面向公眾的資產,專門解決這個問題。這些工具能提供淺顯易懂的搜尋功能,讓您找出任何與企業公開資產 (例如:網域名稱、IP 位址空間等) 相關的資產。做得好!無論面對公眾的資產是什麼或在何處,EASM 都可提供一致且持續的能見度。有趣的是,過去我擔任顧問和許多企業合作時,EASM 工具發現的面向公眾資產比大多數安全團隊認為的多好幾十倍。而隨著雲端基礎架構與環境的興起,對於開發人員、IT 員工或甚至安全團隊,要讓新的資產上線比以前容易得多,然而這些資產不見得會被記錄下來或是以一致的方式發現。不過,使用 EASM 就代表這些可能的攻擊媒介會從未知變成已知,然後您就能採取步驟將它們納入風險緩解措施的範疇,或是直接消滅它們,這樣它們就不會再被惡意利用了。這是一款強大的工具,它為沒有自動化工具組就難以發現、識別和整理網際網路連線資產的問題帶來一線曙光。

攻擊路徑分析

如果 EASM 現在能協助判別攻擊者可能的進入點,APA 就能判斷哪些弱點、錯誤設定和其他系統脆弱環節很可能被用來取得重要的資料組與資產。 就最基本的層面來看,APA 能建立不同類型的安全發現之間的關係,然後正確指出安全團隊所不清楚的地方,這些地方有可能被入侵、或是攻擊者可能可以迴避安全控制機制而取得其重要標的。某些 SIEM 工具和洩漏攻擊模擬 (BAS) 產品能試著判別弱點之間的關係,不過它們的工具不是侷限於範圍、不然就是只能以固定方式複製針對單一弱點的已知攻擊。 不過,APA 技術採取的是由下而上的方式,它會運用弱點評估和曝險管理提供對於每一個資產的設定、弱點狀態以及風險背景資訊更完整的瞭解。 如此一來,APA 工具就能為每一項資產的安全態勢建立更完備的面貌,因而也就能提供所有這些資料之間的關係更全方位的檢視方式。

試想,如果被鐵釘刺到會造成爆胎,然後我們知道有一個威脅 (鐵釘) 和一個弱點 (橡膠其實怕被刺破)。我們就可以利用這項資訊來測試其他輪胎,然後確認它們也有可能被鐵釘刺到。不過,當我們試著將同樣的威脅套用到汽車的其他部分時,這項分析就不管用了。當鐵釘刺到金屬時,汽車的車身並不會有同樣的影響。引擎汽缸本體可能一點都不會受到損壞。利用單一威脅與弱點類型一再評估該風險對汽車整體的影響並不能提供有意義的資訊,而且還可能會出錯。

但如果我們能將彼此相關但不同類型的威脅進行關聯分析呢? 鐵釘刺到會造成爆胎,如果輪胎整個洩氣,汽車就可能會以輪框開上一段時間,足以造成懸吊系統或煞車系統的結構性損壞。如果車子很老舊或沒有適當保養,骨牌效應就會繼續擴大,造成引擎或冷卻系統的損壞。在這個例子中,我們看到不同類型的威脅和弱點,但我們卻無法將它們彼此關連在一起,以查看是否有更廣泛的系統性故障源自於一開始的一個威脅。

這就跟我們對企業中的現代攻擊破綻一樣的做法。 面向公眾的資產有可能因為錯誤設定的連接埠而遭到入侵,然後讓攻擊者從該主機對企業 Web 應用程式發動 SQL 注入攻擊。接著,遭到入侵的應用程式會曝露資料,讓攻擊者取得使用者名稱和密碼,提供另一台主機的存取權。從那裡他們就可以對已知可刺探利用的 Windows 弱點發動更廣泛的攻擊,讓他們取得提升的系統管理存取權限,然後用來遊走於內部網路,最終取得攻擊者想要的任何重要資產。這就是攻擊者展開行動的真實面貌。要成功防禦攻擊,我們必須瞭解整個路徑,以及攻擊者會從某個弱點類型的何處刺探利用另一個通常屬於完全不同類型的弱點。這是決定在何處建置安全控制機制的關鍵,如此才能快速部署且經濟有效,讓我們在防禦工事中堵住我們之前不知道的破洞。

深度防禦策略一直以來都是一層又一層的安全控制機制,用此整方式來保護我們已知的資產和路徑。APA 能讓攻擊者可能打擊且用來遊走於企業環境中的「未知的未知」浮出檯面,讓這些特定的攻擊媒介成為「已知的已知」,然後安全團隊就能將控制機制加以延伸,以消彌這些落差。

再也沒有「未知的未知」

當環境變得愈來愈複雜時,「未知的未知」攻擊媒介的可能性也會呈指數大幅增加。 運用我們現有的弱點評估最佳做法、設定評估和風險管理來做為分析所有發現結果之間關係的基礎,就能提供安全團隊一個無比重要的工具,用來保護其基礎架構、減少「未知的未知」數量,然後最好是晚上能睡得安穩一點。

想要獲得更多有關安全策略的指引嗎?查看 Tenable 的 2021 年威脅態勢回顧,它提供了去年一年威脅態勢的全方位分析,能讓安全專業人員立即用來改善其安全方案,同時也歡迎您觀看「現代攻擊破綻的曝險管理:判別與傳達在您的環境中哪些部分風險最高並且應優先修復。」網路研討會。

- Attack Surface Management

- Executive Management