縮小焦點: Tenable VPR 之增強功能及其與其他優先排序模型的比較

Tenable 為弱點優先順序評分 (VPR) 推出多項增強功能,包含更豐富的威脅情報、AI 推動的深入解析與說明能力,以及背景資訊中繼資料。 深入瞭解增強版 VPR 在優先排序的有效性上,與其他常見策略的比較結果。

簡介

有效的弱點優先排序,需要兼顧涵蓋範圍與效率,以減少安全與 IT 團隊需採取行動的項目數量。 在本篇部落格文章中,我們將探討安全團隊用來排定弱點修復優先順序的常見策略。此外,我們也會比較這些策略在識別企業最大潛在威脅方面的成效。

Tenable 在 2019 年發布了弱點優先順序評分 (VPR) 的原始版本並取得專利,以協助安全團隊更有效地排定弱點修復工作的優先順序。 如今,在 2025 年,我們正推出 VPR 的增強功能,其識別已遭攻擊者猖獗刺探利用或短期內可能遭刺探利用之 CVE 的效率,是原始版本的兩倍。

弱點優先排序問題

多年來,弱點優先排序持續對安全團隊構成挑戰,而軟體弱點數量的不斷增加,更使這個問題雪上加霜。

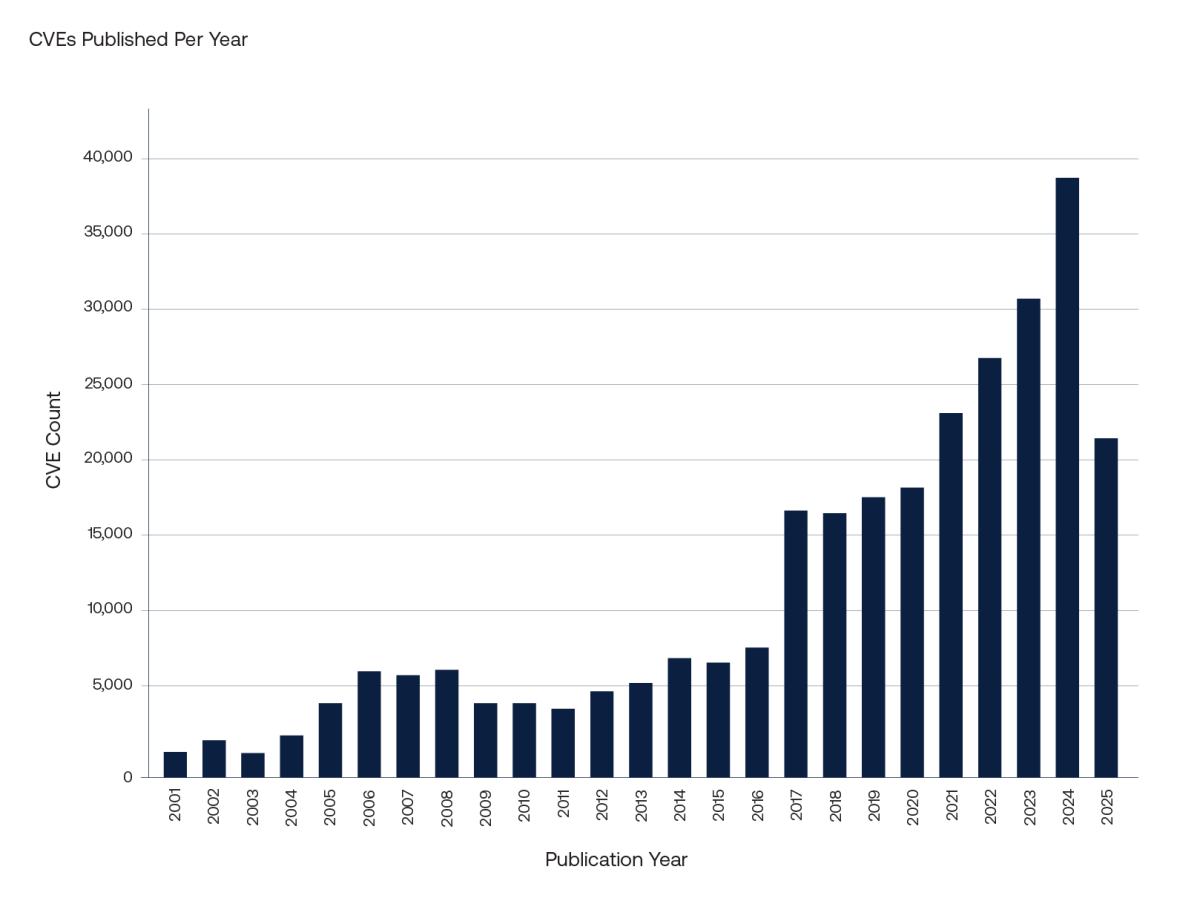

上方長條圖顯示了每年發布的 Common Vulnerabilities and Exposures (CVE) 數量。 此數字自 2022 年以來一直穩定成長,並顯著加速。 在本部落格發布之際,自 2025 年初以來,National Vulnerability Database (NVD) 已發布超過 20,000 個新弱點。

Tenable 長期以來深知有效進行弱點優先順序排序的關鍵需求,而 VPR 也持續為安全團隊提供精準、可據以行動的深入解析來應對此挑戰。 VPR 可在以下 Tenable 產品中使用:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

VPR 自發布以來,一直是 Tenable 弱點管理解決方案中不可或缺的一環。然而,面對不斷演變的威脅態勢與層出不窮的新弱點,持續創新已是勢在必行。 我們很榮幸在此介紹 Tenable Vulnerability Management 的 VPR 最新增強功能。這些功能是為因應揭露弱點數量的遽增而生,旨在進一步提升優先排序能力,賦予企業更高的準確性與效率,專注處理真正重要的威脅。

VPR 評分模型的增強功能

增強型 VPR 評分演算法包含兩個兩大關鍵要素:

- 常見弱點評分系統 (CVSS) 影響分數

- 基於短期內可能遭攻擊者主動猖獗刺探利用活動之可能性的威脅分數

使用隨機森林分類模型,根據過去 180 天收集的特徵資料,預測短期內發生刺探利用活動的機率。

我們使用多樣化的資料來源衍生出這些模型特徵。

- Tenable Research 團隊提供專家資料,例如:某個 CVE 最近是否遭攻擊者猖獗刺探利用、該 CVE 是否為零時差弱點,或者它是否已遭惡意軟體刺探利用。 這些標籤是根據我們安全研究人員所閱讀的可信新聞文章而定。

- 我們利用生成式 AI 大規模處理精選的新聞文章清單,並提供類似資訊與其他詳細資料,例如鎖定該 CVE 的威脅執行者。

- 惡意軟體提交資料取自威脅情報摘要,而其他 CVE 中繼資料則源自 NVD 與美國網路安全暨基礎設施安全局 (CISA)。

機器學習模型輸出的刺探利用可能性,會先對應至 0 到 5 分的威脅分數,再與 CVSS 影響分數結合,最終得出 VPR。 此分數範圍為 0 到 10,與 CVSS 基本分數的機制相似。

VPR = (影響分數 / 6) * 5 + 威脅分數VPR 嚴重性分為低 (0-4)、中 (4-7)、高 (7-9) 或重大 (9-10),與 CVSS 的嚴重性分級相似。 Tenable Research 團隊亦會監控 VPR 分數,並有權對其認定的異常分數手動升級或降級。

如需更多關於 VPR 模型的詳細資訊,請參閱我們公開的技術白皮書。

優先排序策略

以下是安全團隊用來排定弱點優先順序時,最常見的幾種策略。

CVSSv3 嚴重性

上述的 CVSS 嚴重性分級,是最廣泛使用的優先排序策略。然而,此策略的問題在於,有過多的 CVE 被歸類為「高度」或「重大」嚴重性。 這導致需要優先修復的 CVE 數量過於龐大,若無額外資料輔助,團隊將難以判斷處理的先後順序,或不知從何著手。

EPSS

刺探利用預測評分系統 (EPSS) 的目標與 VPR 威脅模型相似,都在於試圖識別最可能遭攻擊者猖獗刺探利用的 CVE。 該模型的輸出結果是弱點遭刺探利用的機率。 在《增強弱點優先排序: 以社群推動深入解析的資料導向刺探利用預測》白皮書中,EPSS 研究人員提出了 0.36 的最佳化決策臨界值,用以決定應修復哪些 CVE。 在下方分析中,我們就是採用此臨界值來決定優先處理的 CVE,並據此評估其成效。 使用者可以自由選擇自己的決策邊界,所以這並非唯一的可能性。

CISA KEV

CISA 維護著已知遭刺探利用弱點 (KEV) 的清單。 可能的優先排序策略就是先修復出現在此清單上的任何項目。 雖然此清單上的所有項目都已知遭刺探利用,但將 CVE 新增到此清單需要時間,這可能讓攻擊者有機可乘,使遭刺探利用的 CVE 成為漏網之魚。 此外,CISA KEV 的範圍僅限於 CISA 管轄的企業所使用的產品。 它並未涵蓋所有產品。

Tenable VPR

相較於 CVSS,原始版 VPR 大幅減少了需關注的 CVE 數量。 它還提供一些背景資訊來解釋分數的由來。 VPR 的增強功能不僅進一步縮小了需優先處理的 CVE 範圍,同時也未犧牲對已遭攻擊者猖獗刺探利用之 CVE 的涵蓋率。 增強版的 VPR 還提供更豐富的背景資訊,相關細節皆詳述於我們的技術白皮書。

增強版向終端使用者提供模型的刺探利用可能性 (威脅可能性)。 這為另一種優先排序策略開啟了大門,該策略純粹基於以類似 EPSS 的方式對威脅可能性設定臨界值。 這樣的策略不像 VPR 分數那樣將 CVSS 影響分數納入考量,因此可能不適用於某些安全團隊。 用以平衡漏報與誤報的最佳化決策邊界為 0.23,也就是說,凡是威脅可能性大於此臨界值的 CVE,都會被列為優先修復對象。 我們在下方評估此臨界值,下稱增強型 VPR 威脅可能性 (A) 和另一個臨界值 (增強型 VPR 威脅可能性 (B)) 的效能。

常見弱點優先排序策略的成效

弱點優先排序策略可能犯下兩種類型的錯誤:

- 漏報 — 未能將後續與短期刺探利用活動相關的 CVE 列為優先

- 誤報 — 將後續未與短期刺探利用活動相關的 CVE 列為優先

我們使用以下指標來評估每個常見優先排序策略在上述錯誤方面的表現:

- 涵蓋率:在後續 28 天窗口內,經發現與刺探利用活動相關,且被修復策略正確列為優先的 CVE 百分比

- 效率:在給定的修復策略中列為優先,且在後續 28 天窗口內發現與刺探利用活動相關的 CVE 百分比。

涵蓋範圍和效率之間通常存在權衡關係。 若要減少漏報 (即提高涵蓋範圍),就可能需要優先處理更多的 CVE,但這通常會導致誤報增加 (即降低效率),反之亦然。 為了盡可能縮小攻擊破綻並降低成功入侵的風險,安全團隊通常會將高涵蓋範圍置於效率之上。 然而,其代價是將更多資源或時間耗費在較不重大的弱點上,導致徒勞無功。 因此,減少工作負載本身 (即被標記為「高度」或「重大」等級的弱點數量) 極為重要,如此團隊才能高效運作。

常見弱點優先排序策略與實際觀測到的刺探利用情況比較

為了評估上述每個優先排序策略的預測效能,Tenable 資料科學團隊已於 2025 年 3 月 24 日記錄了各策略的分數。 我們根據這些分數,判定在各種策略下應優先修復的 CVE。 雖然我們無法確切得知在任何時間點,有哪些 CVE 正在實際環境中遭積極刺探利用,但仍可根據一些指標進行概略估算。 我們依據以下一項或多項標準,來判定 CVE 是否在實際環境中遭到積極刺探利用:

- 如果這些弱點在該期間經公開回報為已遭刺探利用;

- 如果這些弱點在該期間新增至 CISA KEV;或

- 如果我們在該期間觀察到使用該 CVE 的惡意軟體提交。

總計,在 2025 年 3 月 24 日之後的 28 天窗口內,我們發現有 648 個 CVE 在實際環境中遭到積極刺探利用。

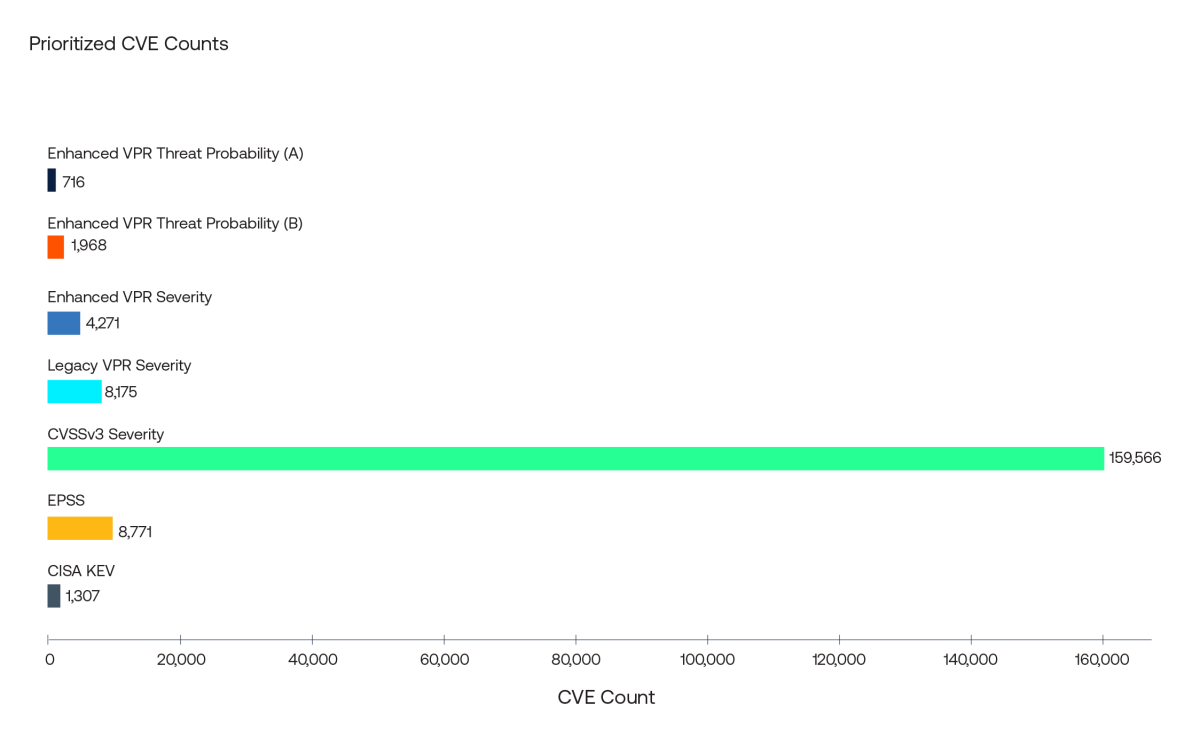

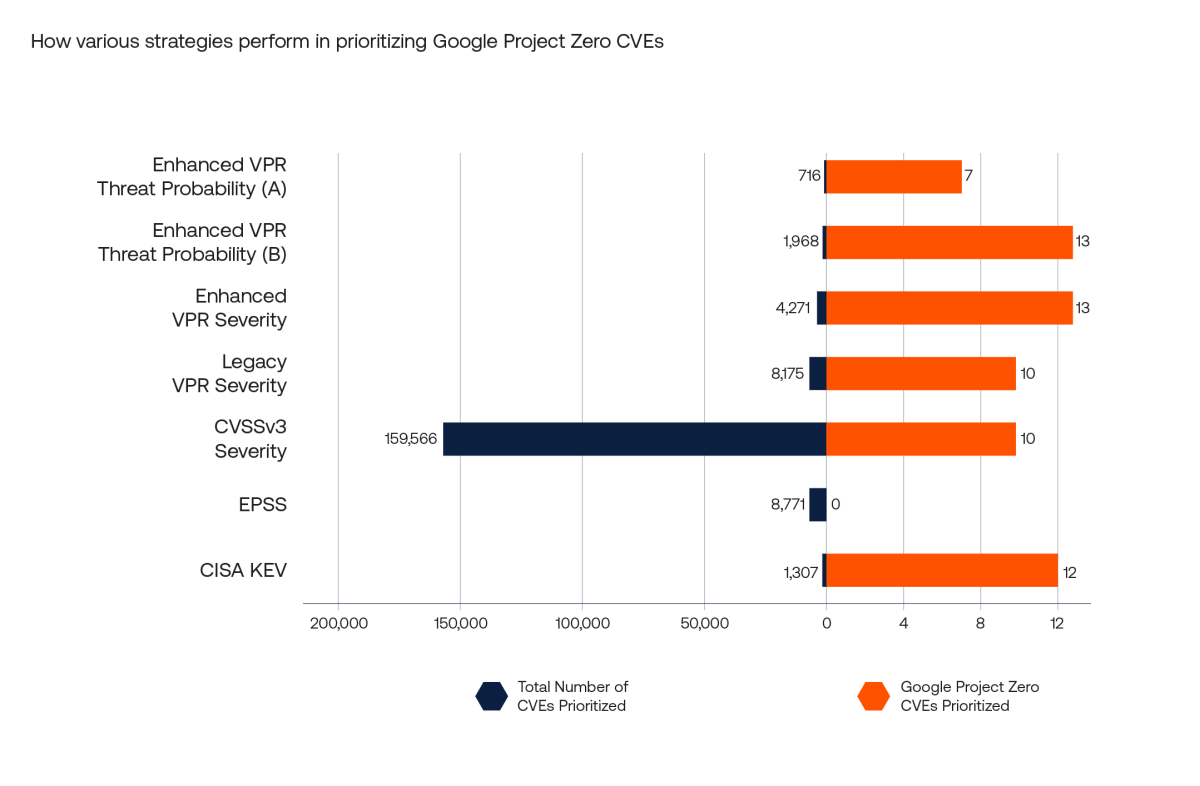

下方長條圖顯示了上述各種常見優先排序策略所優先處理的 CVE 數量。 CVSSv3 嚴重性、增強型 VPR 嚴重性及舊版 VPR 嚴重性策略,分別將各指標下嚴重性為「高度」或「重大 」的 CVE 列為優先。 從中可以立即看出 CVSSv3 嚴重性策略的問題:優先處理的 CVE 數量過於龐大。 圖中包含兩種增強型 VPR 威脅可能性策略: 增強型 VPR 威脅可能性 (A) 採用 0.23 的最佳化臨界值,而增強型 VPR 威脅可能性 (B) 則採用 0.02 的替代臨界值。 前者有助於在增強型 VPR 威脅可能性與 EPSS 之間公平比較,因為對 EPSS 的評估是採用其 0.36 的最佳化臨界值。 而第二個臨界值則是將決策邊界降至 0.02,以涵蓋範圍為重,而非效率。

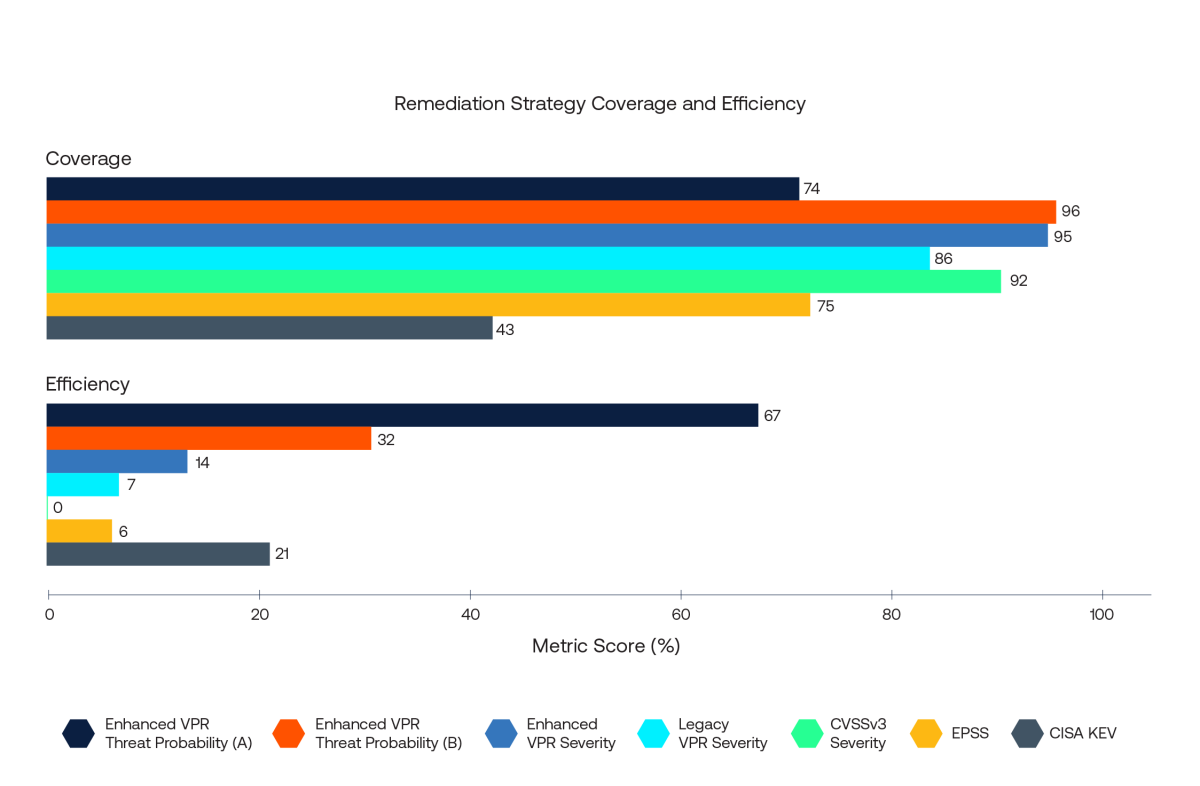

以下長條圖呈現了每種策略的涵蓋範圍與效率指標。

從圖中可見,增強型 VPR 威脅可能性 B、增強型 VPR 嚴重性、舊版 VPR 嚴重性及 CVSSv3 嚴重性,在涵蓋範圍方面均獲得極高分數。 這四種策略在 648 個與刺探利用活動相關的 CVE 中,正確地將 560 到 620 個列為優先。 關鍵差異在於每種策略優先處理的 CVE 總數。 為了達到其高涵蓋率,CVSSv3 嚴重性策略優先處理了近 160,000 個 CVE,這對安全團隊而言是不可能的任務,其近乎 0% 的效率統計數據也反映了這一點。

相較之下,增強型 VPR 嚴重性的涵蓋率與 CVSSv3 嚴重性相當,但優先處理的 CVE 數量僅約 4,000 個 (效率 14%)。 效率表現有著飛躍性的提升。 增強型 VPR 威脅可能性 (B) 的涵蓋率略高,達到 96%,且優先處理的 CVE 不到 2,000 個,效率為 32%。 (如前所述,這兩種 VPR 威脅可能性策略並未將 CVSS v3 影響分數納入考量。)

若比較增強型 VPR 威脅可能性 (A) 策略與 EPSS (兩者均採用各自的最佳化決策邊界),可發現兩者在涵蓋率上不分軒輊 (74% 對 75%),但在效率上,增強型 VPR 威脅可能性 A 明顯勝出 (67% 對 6%)。 在 648 個與刺探利用活動相關的 CVE 中,增強型 VPR 威脅可能性 (A) 和 EPSS 分別正確識別出 479 個與 483 個。 然而,增強型 VPR 威脅可能性 (A) 策略優先處理的 CVE 總數僅 716 個,遠低於 EPSS 的近 8,800 個。 最後,若僅優先處理 CISA KEV 清單上的 CVE,在 648 個已遭刺探利用的 CVE 中只能捕捉到 276 個 (涵蓋率 43%),但其效率相對較高,達到 21%。

與其他熱門優先排序策略所提供的涵蓋率相比,增強型 VPR 在正確標示出遭攻擊者主動猖獗刺探利用的 CVE 方面,表現同樣出色,甚至更佳。 然而,增強版 VPR 真正出色的地方在於其工作效率。 增強型 VPR 策略在優先處理遠少於其他方案的 CVE 數量下,仍達成了相近水準的涵蓋率。 這種效率的提升使 VPR 從眾多競爭的優先排序策略中脫穎而出。

常見弱點優先排序策略應對近期受到高度關注的弱點的執行方式

上述分析顯示了各種策略在應對遭攻擊者主動猖獗刺探利用之弱點時的表現。 由於無法確知任何時間點有哪些 CVE 正遭到刺探利用,因此前述比較是基於觀測到的刺探利用指標所做近似評估。 此處使用的「遭攻擊者猖獗刺探利用」定義,與訓練增強型 VPR 模型時相同,因此可能引入一些偏誤。 為解決此問題,我們可以從另一個角度切入:比較各種策略在應對近期受到高度關注的弱點清單時的表現。這份清單包含我們預期會優先處理、已公開且已知遭刺探利用的 CVE。 我們可以比較每種策略優先處理的高風險 CVE 數量,但同時也必須考量每種策略優先處理的 CVE 總數。 最佳策略應是能在優先處理最多高風險 CVE 的同時,也將待處理的 CVE 總數維持在較低水準。 這樣的組合能讓安全團隊在不影響安全的前提下,高效完成工作。

Google Project Zero

Google Project Zero 團隊維護了一個公開可用的資料集,其中包含已偵測到之零時差攻擊程式的公開已知案例。 我們將前述各項優先排序策略,與包含 13 個在 2025 年 1 月 1 日至 2025 年 3 月 24 日間所揭露之弱點的清單比較。 由於這些 CVE 屬於高風險、已遭攻擊者猖獗刺探利用且於近期發布,我們預期每種策略都會優先處理其中很高比例的弱點。

在評估每種策略的成效時,也必須將其優先處理的 CVE 總數納入考量。 下圖顯示了每種策略優先處理的 Google Project Zero CVE 數量,以及每種策略優先處理的 CVE 總數。

在應對 Google Project Zero 的 CVE 方面,增強型 VPR 威脅可能性 (B) 與增強型 VPR 嚴重性策略的表現優於所有其他策略,因為兩者都將全部 13 個 CVE 列為優先修復對象。 舊版 VPR 嚴重性與 CVSSv3 嚴重性策略的表現相近,都將高比例的 Google Project Zero CVE 列為優先。 然而,請注意其優先處理的 CVE 總數有著天壤之別: 與我們先前的分析結果一致,每種增強型 VPR 策略優先處理的 CVE 總數都遠遠最少 (CISA KEV 除外),這也讓這些策略的效率大幅提升。 CISA KEV 雖然識別出 13 個 Google Project Zero CVE 中的 12 個作為優先項目,但它並非前瞻性策略,在涵蓋新出現的已遭刺探利用的弱點方面表現不佳。 關於這點,從上方「成效與觀測到的刺探利用」一節中,該策略對實際環境中已遭刺探利用弱點的低涵蓋率即可看出。

增強型 VPR 威脅可能性 (A) 策略僅識別出 7 個 CVE,因其試圖在涵蓋範圍與效率之間取得平衡。 然而,更強調涵蓋範圍而非效率的增強型 VPR 威脅可能性 (B),則將所有 13 個 CVE 都列為優先。 相較之下,EPSS 總共識別了 8,771 個 CVE 需修復,數量遠超增強型 VPR 威脅可能性 (A)、增強型 VPR 威脅可能性 (B) 及增強型 VPR 嚴重性策略。 即便如此,EPSS 卻沒有將這些 CVE 中的任何一個列為優先修復對象。

總結

VPR 的首要效能目標,是有效率地將短期內可能遭攻擊者主動猖獗刺探利用的 CVE 列為優先修復對象,同時也考量到任何此類弱點利用行為的預期衝擊。 目標是在舊版的效率基礎上,透過優先處理更小範圍的 CVE,同時不降低對活躍威脅的涵蓋率,來達成此目標。

此目標顯然已經達成,因為增強型 VPR 嚴重性策略優先處理的 CVE 數量僅為舊版的一半,涵蓋率卻絲毫未減。 此外,增強版提供的額外資訊,也讓您有機會建立基於威脅可能性的策略,以進一步提升效率,甚至能將威脅可能性作為您優先排序策略中的額外考量層級。

增強型 VPR 目前已在 Tenable Vulnerability Management 中提供。 VPR 的增強功能將讓 Tenable 客戶能夠:

- 提高其修復工作的效率

- 減少因其他策略產生之大量研究發現而引發的警示疲勞

- 根據威脅可能性建立全新自訂的風險型修復策略

- 將精力集中在真正重要的威脅上

深入瞭解

- 若想進一步瞭解 VPR 的增強功能,歡迎參閱我們的技術白皮書。

- 準備好親眼見證 VPR 的實力了嗎? 立即開始免費試用 Tenable Vulnerability Management。

- Exposure Management

- Vulnerability Management