Colonial Pipeline 勒索軟體攻擊: 如何降低 OT 環境的風險

透過讓網路維護工作成為和系統及設備的機械保養維護一樣的例行性做法,使操作技術 (OT) 環境採用更主動的方法來因應網路安全問題,現在正是時候。

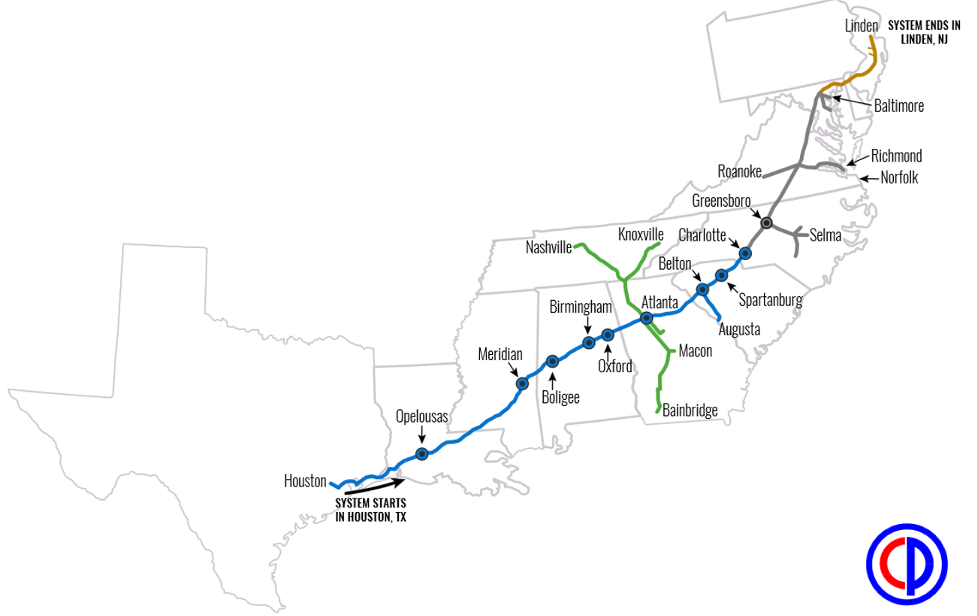

一家位於美國東岸的石油與天然氣主要供應商在遭遇一起媒體報導的勒索軟體攻擊之後,於 5 月 8 日停止提供服務。 遭到攻擊的是長達 5,500 英哩的 Colonial Pipeline 管線,供應美國東岸 45% 的石油與天然氣。這次攻擊是鎖定石油與天然氣產業一系列攻擊的冰山一角,而該產業是美國國土安全部認定的 16 個重大基礎設施領域之一 。

不意外地,管線關閉或中斷服務會引來大量的媒體關注。 但是這次的攻擊也引發了一個問題:我們的重大基礎設施暴露在多少攻擊危機之下?

資料來源:Colonial Pipeline

不斷變化的操作技術版圖

石油與天然氣企業所需的操作技術 (OT) 過去處於孤立且「實體隔離」的狀態,時至今日,這些系統和 IT 基礎設施及網際網路的連結越來越深,開闢了新的攻擊路徑。 這樣的連結創造出一種環境,讓石油與天然氣企業的各個層面,都可能從 IT 或 OT 端遭到攻擊,開啟了橫向移動的可能性。

此外,許多勒索軟體攻擊都會在一開始侵入之後,利用 Active Directory (AD) 執行橫向移動和權限提升,新的惡意軟體會逐漸包含可以鎖定 AD 設定錯誤的程式碼。 AD 已成為攻擊者最喜愛的目標,透過運用已知瑕疵與不當設定,攻擊者就能提升權限並進行橫向移動。不幸的是,由於網域的複雜度不斷增加而產生的不當設定,使多數企業難以確保 Active Directory 的安全性,讓資安團隊無法在這些不當設定成為影響業務的問題之前找到並修復瑕疵。

針對 Colonial Pipeline 發動的攻擊,是近期鎖定全球石油與天然氣企業所發動一系列攻擊中最近的一次,這些攻擊包含:

- 2018 年 12 月,一家義大利石油與天然氣承包業者 Saipem 成為網路攻擊的受害者,其位於中東、印度、亞伯丁和義大利的伺服器都遭到攻擊。

- 2018 年 4 月,共享資料網路遭到網路攻擊,迫使美國四家天然氣管線業者暫時關閉與客戶之間的電腦通訊。

- 2020 年 2 月,攻擊者對美國的一處天然氣設施發動網路攻擊,此舉同時加密了 IT 與 OT 網路,鎖定人機介面 (HMI)、資料歷程和輪詢伺服器的存取權限,管線被迫關閉兩天。

法規合規性不等於安全性

我們透過在工作中獲得的關於 OT 環境的經驗,發現很多企業會將合規和安全混為一談。 我們並非認定這個問題出現在 Colonial Pipeline,但堅信該產業中的所有企業都應該考慮從更廣泛的觀點檢視他們的網路安全策略。

在關於石油和天然氣產業的五大安全標準中,每項標準都要求各企業具備基本的安全層級。 這個基本層級包含資產庫、安全管理控管和弱點管理系統。雖然我們支持採用法規方式也相信合規是值得讚許的,但我們也認為遵守這些準則只不過是健全網路安全策略的開端而已。

理由如下:法規標準的頒布、制定和執行步調跟不上快速擴張的攻擊破綻,以及攻擊者利用破綻的速度。 因此,我們不能假設「合規」就代表企業已經「安全」。 如果我們希望確保重大基礎設施的安全並且防範像 Colonial Pipeline 所遭受的這類攻擊,我們的標準必須高於合規。

和石油與天然氣產業相關的 5 個安全標準

API 1164 標準 - NIST CSF 與 IEC 62443 未涵蓋的管線專用標準。

改善重大基礎設施網路安全的美國國家標準暨技術研究院 (NIST) 網路安全架構 (NIST CSF) - 所有產業公司採用的卓越架構;越來越多的天然氣與石油公司都依據 NIST CSF 實施整個企業的計畫。

能源部門網路安全功能成熟度模型 - 使用業界認可的最佳做法衡量企業網路安全功能成熟度並強化營運的自發性流程。

國際電工技術委員會 (IEC) 62443 - 工業控制系統 (ICS) 安全系列標準;廣為天然氣與石油製造業採用;適用於所有類型的天然氣與石油 ICS。

國際標準化組織 ISO 27000 - 此系列的首要標準提供了資訊安全管理系統 (ISMS) 所需滿足的要求。

如何阻止 OT 安全威脅

矛盾的是,面對網路攻擊,最讓人排斥的時刻就是在發生的當下。 在未來的數天及數週內,我們一定能深入瞭解這次攻擊的詳情,同時瞭解它造成的成本和中斷。 如果重大基礎設施企業希望擺脫只能透過網路救火模式來因應攻擊,他們必須在攻擊發生之前就加以阻斷,全力專注在先發制人。

許多工業環境,包含石油與天然氣產業,都非常熟悉對設備執行例行保養維護的流程。 無論是更換軸承、過濾器或上油,進行保養維修的目的都是避免因為所謂的「故障後檢修」而發生災難性的設備故障。 定期保養維護可以省下金錢並省去麻煩,避免資源分散。

所以,企業們為何不針對 OT 系統的網路安全進行相同類型的定期維護?

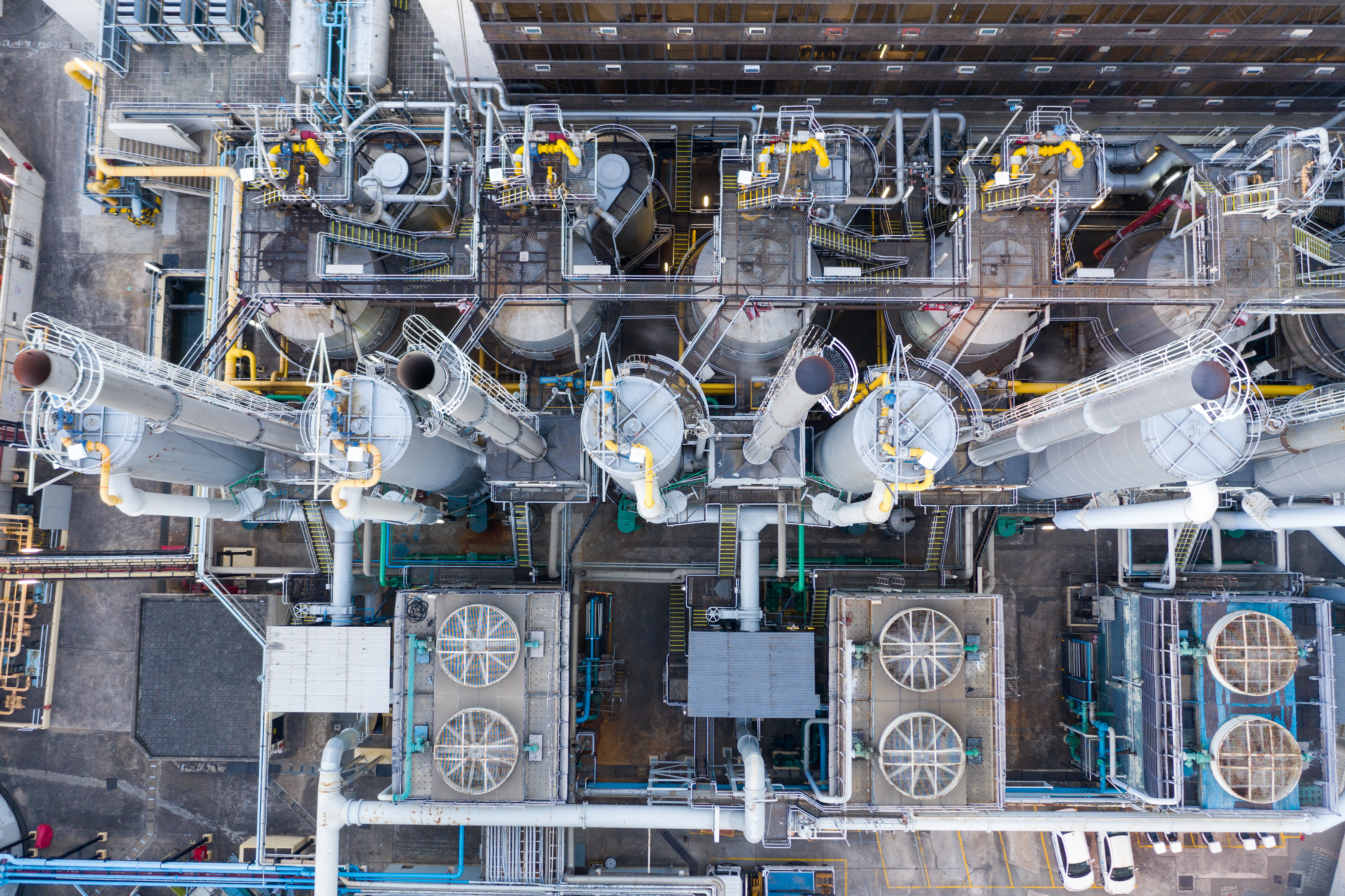

對 OT 基礎設施採行「維護」措施,代表需要對使用這些機器的可程式化邏輯控制器 (PLC)、分散式控制系統 (DCS)、HMI 和其他 OT 裝置執行適當的網路健康教育。執行定期網路健康教育,可阻止風險行為、關閉「進入埠」和減少可能遭到利用的弱點數量,進而減少 OT 威脅。

要在攻擊發生之前減少威脅,您就必須:

- 獲得整個攻擊破綻的能見度,包含 IT 和 OT 系統;

- 在裝置和網路層面部署深層的安全措施;以及

- 透過管理組態的變更重新建立控管。

各企業在 OT 基礎設施和 Active Directory 方面都需要適當的網路健康教育,減少 Cyber Exposure,並確保在攻擊者成功提高權限、穿過網路並啟動勒索軟體攻擊之前,事先截斷攻擊路徑。這些作為可以協助所有重大基礎設施和製造企業避免被動的安全危機應變,這些危機可能會使他們中斷作業,甚至可能有危害人命的風險。

深入瞭解

- 下載白皮書:重大基礎設施的網路安全

- 觀看我們的隨選網路研討會:暴露在風險中的重大基礎設施: OT 入侵情形剖析

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning