雲端安全:關於共同責任模式資訊安全主管應該要瞭解的三件事

無論您才剛剛踏上您的雲端旅程,或是雲端部署環境已經在您掌握下好幾年了,都值得您花時間確定雲端安全的哪些部份由您的雲端服務供應商負責,而哪些領域則屬於您安全團隊的範疇。

隨著 2020 年即將步入尾聲,全球各地的企業都被迫掌握住今年稍早的快速轉變,以回應新冠肺炎疫情可能還會延續下去的現實情況。對於某些企業而言,這可能指的是加倍雲端服務使用量的策略性轉變,包括基礎架構即服務 (IaaS)、平台即服務 (PaaS) 以及軟體即服務 (SaaS) 等。

在今日的環境中,移至雲端的好處顯而易見,提供員工遠端存取他們在執行工作時所需的重要工具和資料,對於維持企業的持續運作而言舉足輕重。今年初,由 Tenable 委託 Forrester Consulting 進行的一項全球研究調查發現,將近 2/3 的企業 (64%) 擁有遠端/在家工作的員工。該研究也發現 416 位受訪的安全高階主管所管理的技術與服務組合十分複雜,包括:公用雲端 (41%)、私有雲端 (45%) 和混合型 (39%)。 由於企業依然需要能夠完全運作的遠端工作團隊,我們預期會有更多企業在 2021 年之後將增添其雲端產品與服務。

無論您才剛剛踏上您的雲端旅程,或是雲端部署環境已經在您掌握下好幾年了,都值得您花時間確定雲端安全的哪些部份由您的雲端服務供應商負責,而哪些領域則屬於您安全團隊的範疇。由於資訊科技五花八門,答案可能會依您所部署的雲端技術而有極大的差異。以下是根據雲端安全聯盟的指導方針針對三種主要的雲端運算層級可能會有的共同責任模式的大致細分:

- IaaS: 在此層級中,雲端服務供應商 (CSP) 的安全責任涵蓋虛擬化安全與基礎架構安全。像是資料安全、應用程式安全、中介軟體安全和主機安全的責任則落在 IaaS 客戶上。簡單來說:使用者負責訪客 OS 以及 OS 內的一切。

- PaaS:在這個層級中,CSP 的責任範圍更廣,包括:安全設定、管理、操作監控以及基礎架構的緊急應變;虛擬網路的安全性;作業系統與資料庫等平台層的安全性;以及應用程式系統的安全性。PaaS 客戶則負責資料安全與應用程式安全。

- SaaS:在這個層級中,CSP 必須負責保障應用程式和底層元件的安全性。而 SaaS 客戶則負責資料安全與端點裝置防護。

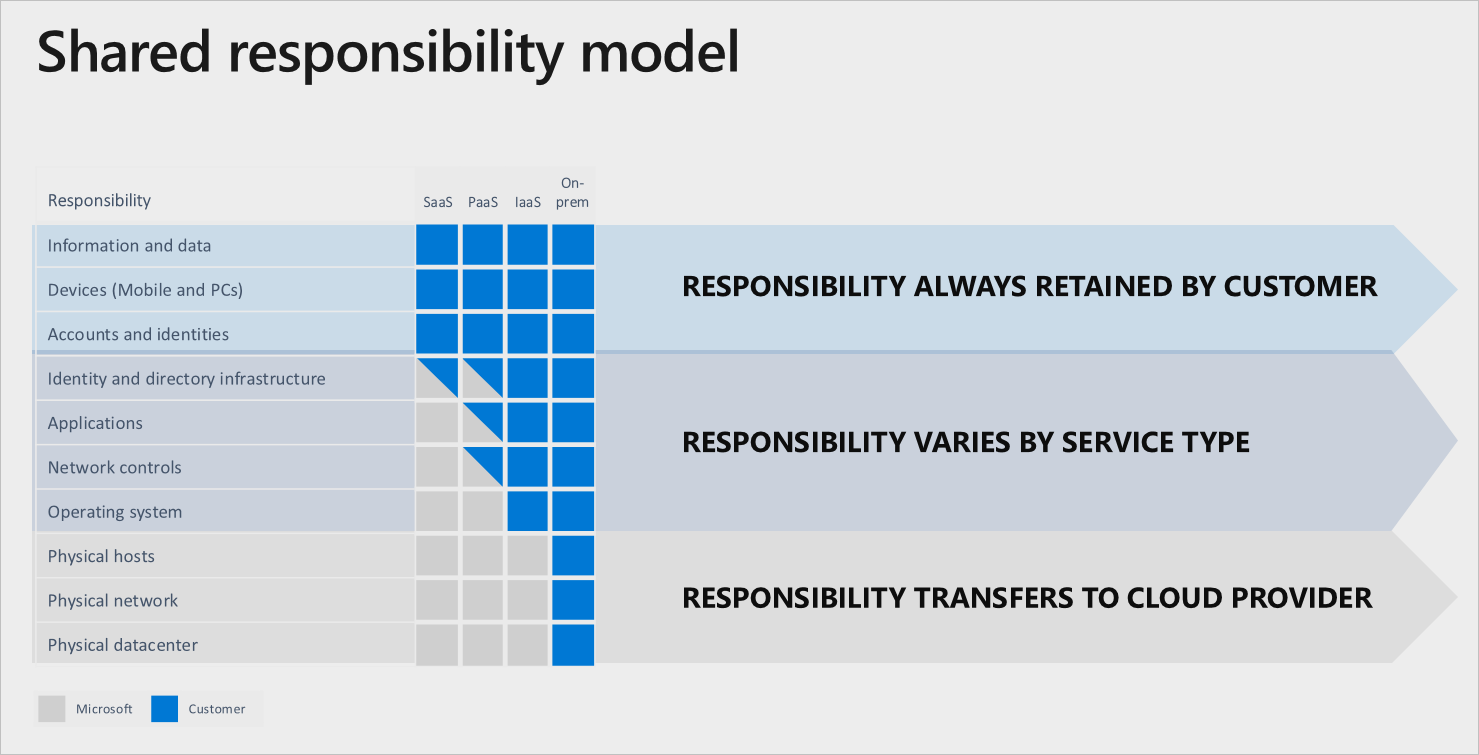

下面的範例來自 Microsoft,描繪出典型的共同責任模式:

圖片來源:https://docs.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

雖然乍看之下,共同責任模式好像相當單純,不過,資安專業人員必須針對每一個層級中相當大的細微差異做好準備。例如,IaaS 部署模式的弱點管理可能就會特別困難且耗時。資安團隊需要完整清查虛擬私有雲端 (VPC) 和 Elastic Compute 2 (EC2) 映像的工作流程才能著手開始。掃描器和代理程式必須進行設定、安裝,並持續不斷地加以管理,才能套用更新。最新弱點的偵測可能會延遲好幾週。雪上加霜的是,資安專業人員還得負責因不明的雲端帳戶和不斷變動的動態雲端環境所產生的大量盲點。

資安專業人員的另一項憂慮則在於,雖然瞭解儲存基礎架構的安全責任在 CSP 身上,但使用者也有很大的影響。無論是 S3 儲存貯體或 EC2 執行個體中的錯誤設定,都是資料洩漏的主要原因。

此外,共同責任的細節可能會視您的 CSP 為 Amazon Web Services (AWS)、Google Cloud Platform (GCP) 或 Microsoft Azure 而有所不同。除了雲端安全聯盟的準則外,網路安全中心也備有一些資源可供您瞭解共同責任模式下資安團隊扮演的角色。

雲端中的共同責任:網路安全主管應該要瞭解的三件事

IDG 的 2020 年雲端運算研究報告調查了 551 位 IT 決策者 (ITDMs),報告中發現,絕大多數的受訪者 (81%) 都已經使用雲端中的運算基礎架構或應用程式,而另外有 12% 計劃在未來 12 個月內採用雲端型應用程式。如果您是雲端安全聯盟的成員,請謹記與共同責任模式有關的三件事:

- 儘管從書面上或表面上看起來公平,但其實一大部份的責任、建置與攻擊破綻防禦的工作還是落在客戶身上。別低估了您必須投資在每一個雲端部署環境上的時間與資源,包括任何讓您的團隊跟上速度的必要訓練。

- 特定稽核與合規類別 (控制機制系列) 能透過將得自雲端供應商的控制機制轉換至雲端,而讓上述工作變得更輕鬆。這些接收得來的控制機制包括修補程式管理與設定管理能夠為您省下可觀的成本。雖然您的資訊安全團隊應該要推動這項策略,但是與您組織中的其他重要團隊合作也十分重要,特別是監管、風險與合規 (GRC) 及法務部門。內部稽核團隊在這方面尤其有幫助。根據 Deloitte 在 2018 年發表的一份報告指出:「雖然企業的資訊安全團隊能夠建立雲端監控的能力,但[內部稽核團隊]卻可以協助與評估其控制環境的成效,並避免 IT 部門被排除在外。」

- 在發生洩漏事件時,不要假設雲端供應商會負擔所有責任。即使在發生的情況中錯誤的責任應該歸屬在雲端供應商身上,附帶結果還是可能會殃及客戶,而貴公司很可能會被列為集體訴訟的被告。在許多司法管轄區中,法律責任落在資料擁有者身上 (也就是使用雲端服務的企業),而非雲端服務供應商 (CSP) 本身。簡言之,千萬不要志得意滿。留意您在共同責任模式中的角色,就能讓您更加確保資料的安全;讓您在法律訴訟中保護您的企業。

Forrester 預測,在 2021 年「雲端運算將賦予企業應變『不穩定的最新常態』的能力。」現在正是密切評估今年稍早時草草採用的雲端解決方案以及重新檢討您已使用了一段時間的服務的時候,以確保您在共同責任模式下已達成您所有的安全義務。

深入瞭解:

- 歡迎參與網路研討會:EC2 資產的無障礙評估

- 下載解決方案簡介:AWS 資產適用的無障礙評估

- Cloud

- Tenable Vulnerability Management

- Vulnerability Management

- Vulnerability Scanning