降低廠房風險的務實方法

在製造業工作場所中有許多網路安全雜訊,您該從何著手?讓我們化繁為簡,先瞭解攻擊者行動背後的原因、以及您可以怎麼做來阻止他們。重點就在於降低風險,以及讓您付出的心力發揮最佳成效。閱讀本文以深入瞭解威脅態勢及管理威脅的一些戰術。

不管您想怎麼命名這個現象,這個在製造業普遍稱為數位化或 IT/OT 融合的趨勢同時有著優點與缺點。有關品質、效率和永續運作的資料增加,以便做出更快速、更完善的決策。增加的連線和新系統則代表過去各自孤立的系統連接在一起。在倉促連線中,我們也擴大了攻擊破綻,導致安全控管措施效率不彰。在這篇部落格貼文中,我們將探討弱點真正的本質,以及在廠房修復弱點的方法。

我們來深入探討當今我們所面對的威脅:

- 不良分子正在設法從您身上牟取錢財

- 不良分子正在設法藉由破壞貴公司以謀取他人的錢財

沒錯,差不多就是這樣。 我們可以把它分成幾種,不過,預防和/或修復所應採取的作為是一樣的。這一切都可以透過下面我們摘要的這組有效的防禦措施來解決。

所以,讓我們來深入看看您可以部署的防禦措施:

- 您可以修復這些弱點

- 您也可以追蹤威脅

沒錯,差不多是這樣,不過我們會探討一下弱點的修復,因為這是值得您投資的地方。追捕入侵事件與威脅聽起來很刺激,很像 007 那一類我們從軍方偷來的酷炫辭彙。事實上,追捕這件事很燒錢,而且需要全職員工 (FTEs) 一心一意地投入。我們也可以看一下攻擊造成的影響,然後快速應變。在 ICS 中,穩定性這件事重要得多、也直截了當得多。

因此,這就要靠弱點管理了。 在 OT 的世界哩,這是一個蠻容易引起爭辯得話題,不過,請您多擔待些。修復弱點不僅僅是更新修補程式這麼簡單,否則我就不會浪費我們彼此的時間了。

所以說,到底什麼是弱點?

國家標準與技術研究院 (NIST) 定義如下:「資訊系統、資訊安全程序、內部控管措施或建置環境中可能會被威脅來源刺探利用或發動攻擊的脆弱環節。」

我敢說您們大多數人想到的是 Windows 系統修補程式、又或許是 CVE 或 CVSS 評分這一類的。我會把 NIST 定義中的「資訊系統」改成「系統」。因為這樣才能包含 OT 以及任何可能引入網路風險的系統。這樣會讓您對弱點的想法改觀嗎?在這樣的背景下,以下是依些常見的弱點 (您也可以將它們稱為「脆弱環節」,如果您覺得這樣比較有幫助):

- 軟體設定中的缺陷 (對,這都是別人害的)

- 在設計時沒有考慮到安全性的硬體與軟體,例如舊型設備,這在製造環境中很普遍。

- 忽視安全性的設定或建置決策

- 不良流程、不良標準

- 對系統功能的知識不足

我個人最喜歡的弱點落在上面的第三點;使用共用使用者名稱與密碼的廠房電腦。另一個設定弱點的例子則是當某種方法可供使用十,有許多裝置根本連身分驗證都沒有。

請注意,上面的類別當中,只有一種可以用「修補程式」修復。在這邊我會離題討論一下所有需要升級「修補」的系統。免責聲明:視需要修補程式的系統性質而定,修補的流程有可能會造成生產流程中斷。照這樣說的話,Windows hotfix、升級或 Patch Tuesday 上的任何更新、控制器上的韌體升級、軟體新版本等等,全都在這個範圍內。顯然這個範圍很大,但我們需要一個全面性的觀點。我們既害怕又討厭更新修補程式,對建議修補的 IT 同仁大聲咆哮、在酒吧裡吵架、懷恨在心、在會議中辯論個不停。我離題了!讓我們來探討弱點管理流程的步驟:

- 找出弱點:系統中的弱點可以透過弱點掃描、滲透測試或程式碼審核 (或其他技術) 偵測到。

- 評估弱點:計算某個弱點被攻擊者刺探利用的可能性,並瞭解假使該弱點被刺探利用後會造成的影響。

- 嚴謹設計的方案應該要能將此風險量化。

- 解決弱點:緩和風險或修復。 不過,這兩者的區別是什麼?

- 修復 – 修正或移除弱點 – 一般是使用修補程式。通常不會是 ICS 環境中的每一個部分都需要修補。在控制器中,很少會提高您的安全風險而進行到下一步。

- 緩和風險 – 降低、減輕或減少成功攻擊的可能性,或是減輕成功攻擊的影響。這通常也稱為補償性控制機制。

Tenable OT Security 如何協助製造業的網路安全專業人員

我們來看一下上面透過使用 Tenable OT Security 的安全從業人員的觀點所描述的弱點管理流程:

例子 1:

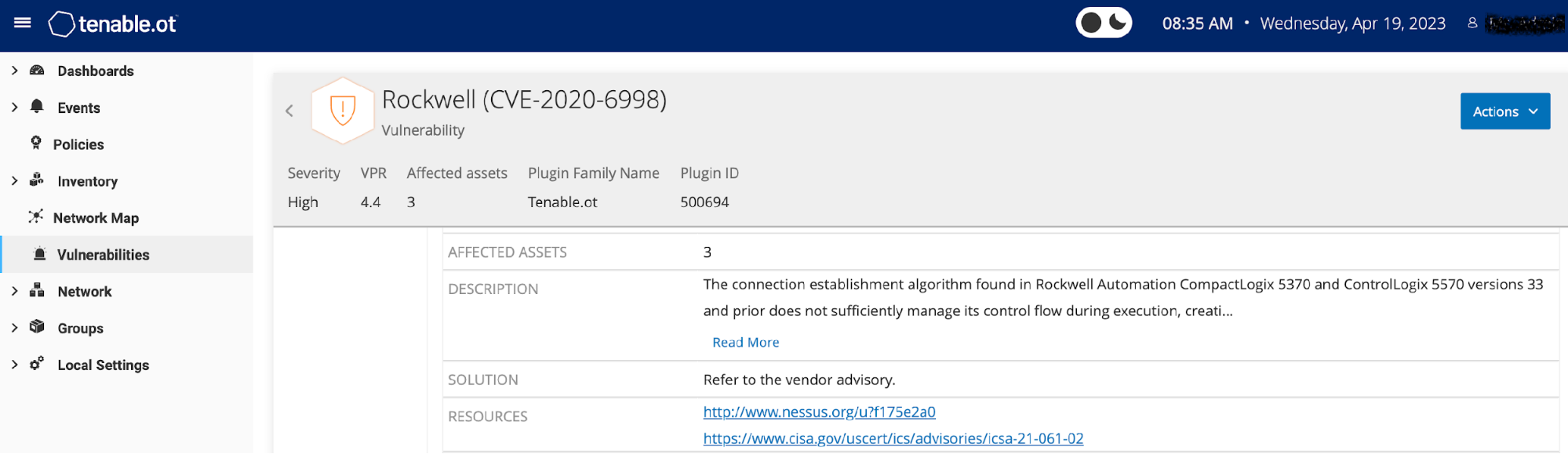

步驟 1:在這裡,我們會使用 Tenable OT Security 持續監控與掃描製造環境。您可以看到我們找出 Rockwell 控制器上存在的 CVE-2020-6998。我們不只找出該弱點,也提供了修復的選項。我們可以按照螢幕上的連結查看操作說明和資源。在下面的圖片中,我們可以看到將韌體升級至 33.011 或更高版本的選項。

步驟 2:根據控制器上執行的流程,我們可能什麼也不能做,或甚至改善任何事。為什麼我之前說修復裝置不見得能改善任何事?這是因為,即使是像 Siemens 或 Rockwell 這樣的供應商在控制器中提供了一種身分驗證方法,也很少會被使用。因此,大家需要的是像 Studio 5000 或 TIA Portal 製造商所提供的程式撰寫工具,以便存取裝置。更糟的是,不良分子只要使用用來為該控制器編程的程式,就能存取 Windows 工作站。我要說的重點是,如果沒有身分驗證,對控制器的刺探利用也只是浪費時間而已。

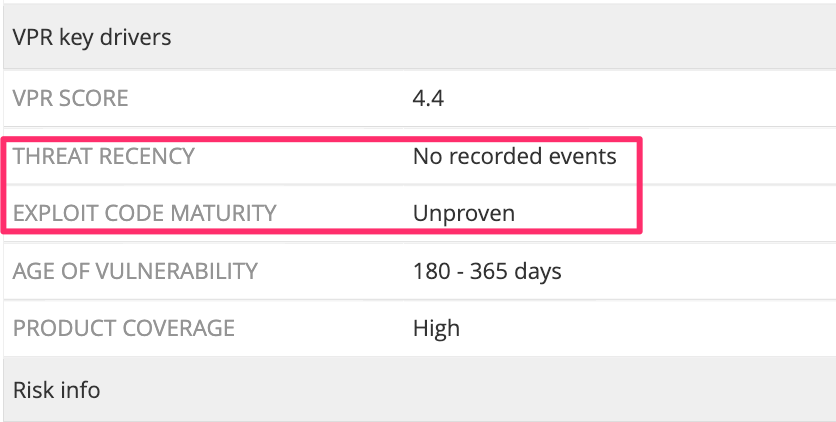

Tenable OT Security 運用了弱點優先順序評分 (VPR),協助使用者瞭解某個弱點的可利用性。下圖顯示我們針對此特定弱點的研究摘要,說明目前外面還沒有任何已知的刺探利用。VPR 評分很低,表示如果該弱點存在於您的環境中,其風險很低。

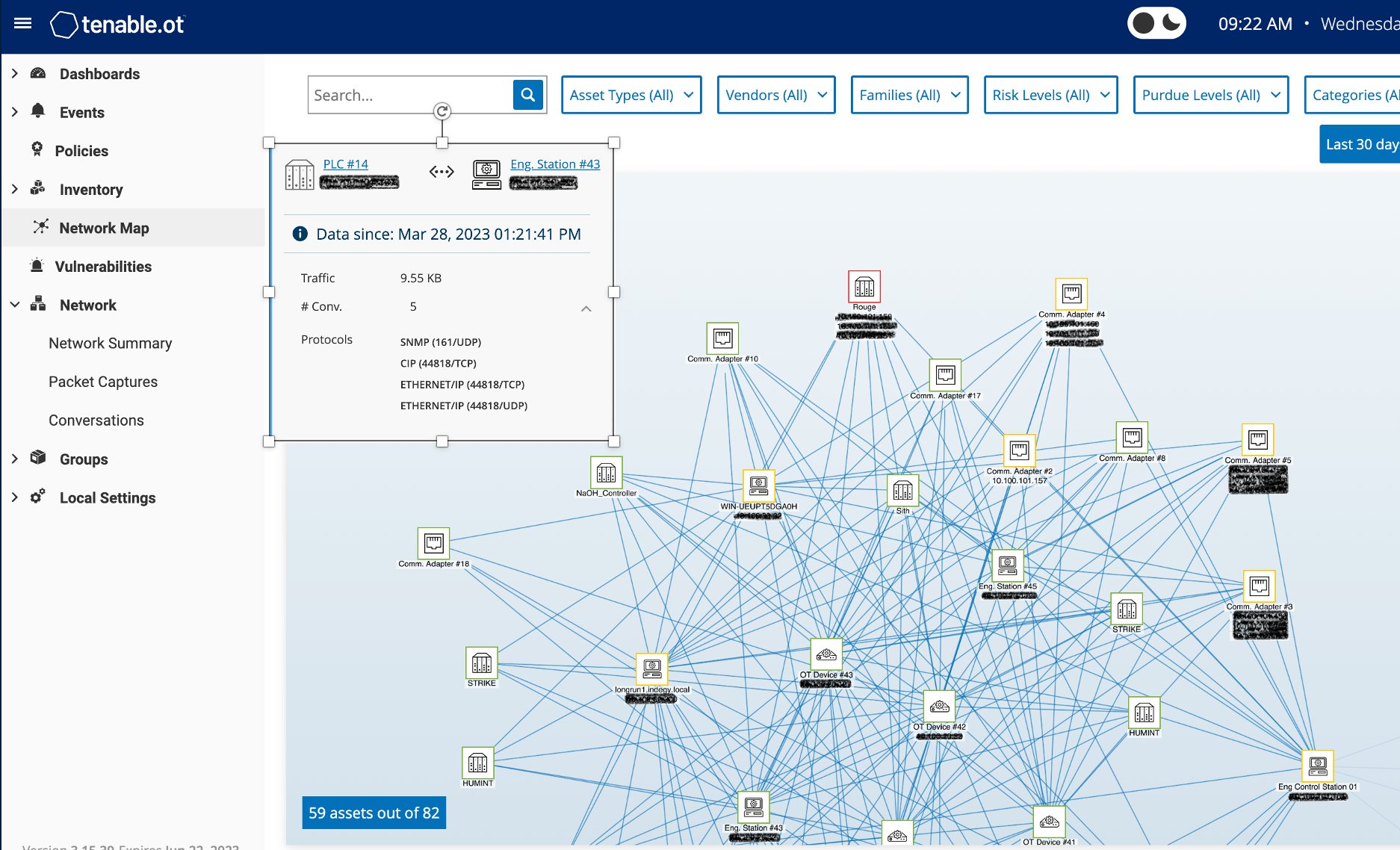

步驟 3: 根據上面的評估,最佳選項可能是減緩風險。針對這個弱點,以及其他的 Rockwell 裝置,方法是封鎖 44818 通訊埠上來自「製造區以外」的流量。

Tenable OT Security 能夠建立視覺化的網路地圖,像您顯示 ICS 網路中的所有連線及其 IP 位址。在下面的圖片中,我們可以清楚看到需要連線能力以及不需要連線的裝置,這會讓編寫防火牆規則最困難的一部分工作變得簡單得多。

利用這個資訊,我們能做的就不只是封鎖 44818 通訊埠上的流量,我們可以進一步建置防火牆或其他網路控制機制,以區隔 ICS 網路。我們可以限制流量,只讓需要跟控制器通訊的裝置允許流量通過。

這邊的結論就是,有許多弱點都比這個重要,而許多弱點都可以運用防火牆規則來應對。因也沒必要執行是否在此控制器升級韌體的艱難決策,如此一來也免去安排停機時間來修補系統的需要。減少停機時間就等於是為公司節省成本。

例子 2:再來是一組比較不具爭議性的弱點,而且緩解措施可以應對各種此類弱點。我在跟製造業客戶合作時,看到不少次這個狀況。

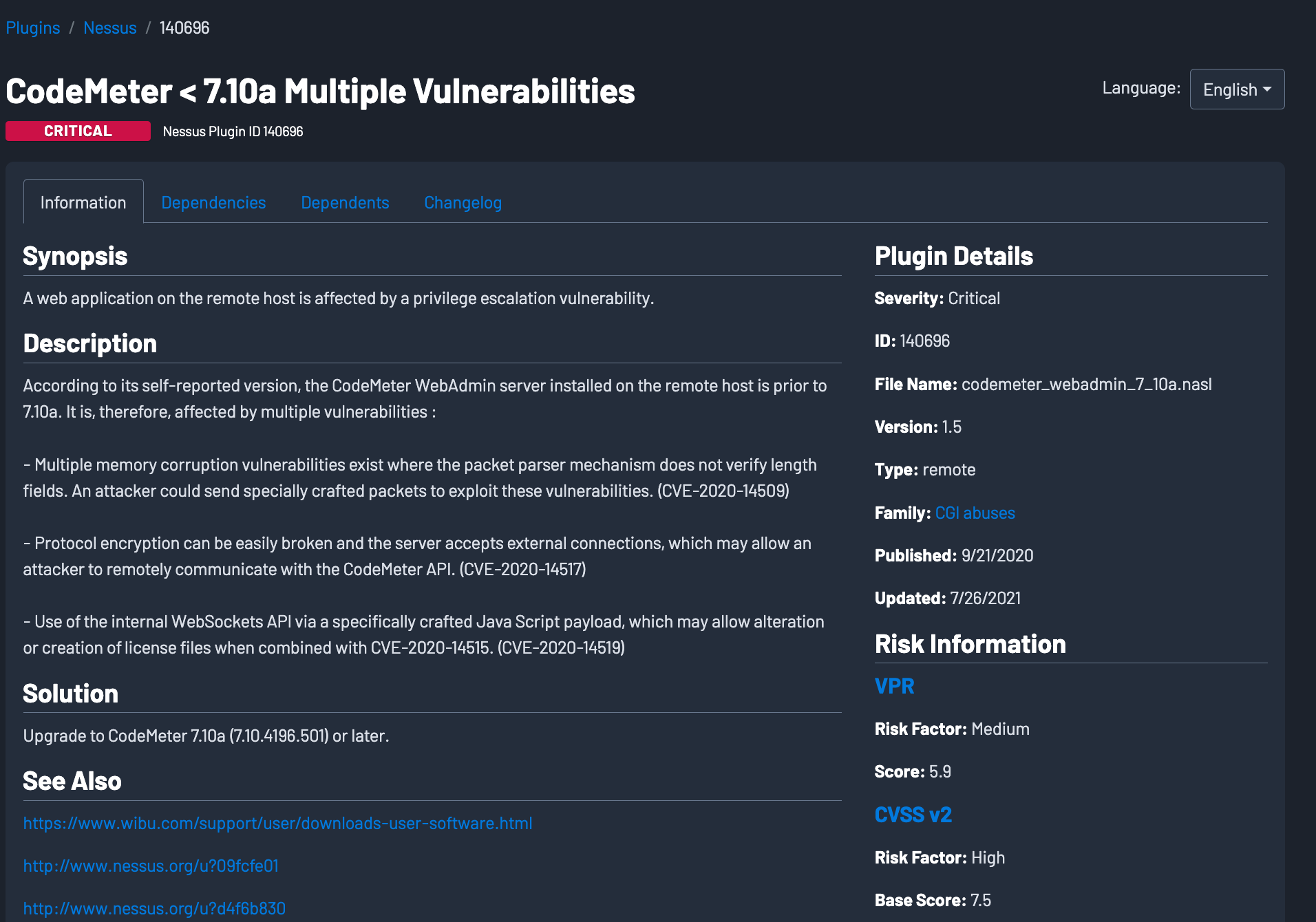

步驟 1:: 我們來看一下 CVE-2020-16233 這個在 Windows 機器上的弱點。內嵌於 Tenable OT Security 的 Nessus 能讓發現有弱點的 IT 系統變得輕輕鬆鬆。這台 Windows 工作站正在執行 CodeMeter 軟體授權管理程式。

步驟 2: 有許多製造環境在 OT 網路上都有為數不少的 IT 裝置。我們看待控制器弱點以及它們的緩解措施的方式,和我們看待工作站及其緩解措施的方式是分開來且不相同的。

步驟 3:在下圖中,您可以看到修復選項和更多資源。由於此弱點在 Windows 工作站上,軟體升級不太可能會造成中斷,不過我們還是建議在開始修補流程之前先確認一下這一點。我們可以放心地說,IT 系統的修補通常比 OT 系統的修補來得簡單。

適用於製造業網路安全專業人員的關鍵提要

1.製造業所面臨的威脅通常是基於以下這兩種動機:

- 不良分子正在設法從您身上牟取錢財

- 不良分子正在設法藉由破壞貴公司以謀取他人的錢財

在降低成功攻擊的可能性方面,我們的作為是一樣的。

2.防禦策略很簡單,由兩個主要的戰術組成:

- 您可以修復這些弱點

- 您也可以追蹤威脅

3.上面的這兩個戰術都很重要。不過,我建議採取主動的方式來修復弱點,因為這是最值得您投資的地方。在 ICS 中,穩定性比什麼都重要。弱點管理流程的步驟包括:

- 找出弱點

- 評估弱點

- 解決弱點

- 修復

- 緩和風險

深入瞭解:

- 歡迎參加網路研討會:「專家與您分享改善製造業 IT/OT 安全性的方法」

- 歡迎造訪 Tenable OT Security 製造業網頁

- 歡迎閱讀 Tenable OT Security 製造業解決方案簡介:製造業的安全性與生產力可以兼得

- 下載 Tenable OT Security 製造業白皮書:保障製造業廠房的安全

- OT Security